Security

Статьи

2018.12.23 - добавлено; 2017.01.23 - обновлено

habr

Нет – взломам серверов! Советы по проверке и защите - статья на habr.

В вебинаре от Group IB от 2018.11.27 предлагают уделять внимание: наличию RDP-соединений в нерабочее время, средствам удалённого доступа. Минимум 3 месяца логов для Group IB. Желательно хранить 1 год. ЦБ говорит о 3 годах на разных устройствах с ограниченным доступом. К логу должен быть ОПЕРАТИВНЫЙ доступ.

Что в имени тебе моем: как качественно «пробить» человека в сети Интернет? - первая и Интернет-разведка в действии: who is Mr./Ms. Habraman? - вторая статьи на habr, пустышки, ближе к делу только из первой:

На поверхности лежат следующие источники интересной информации:

- Социальные сети VKontakte, Facebook, Twitter, Instagram и т.п. (масса интересной информации: фото, гео, друзья, интересы, контакты, психологический портрет и т.п.).

- Сайты судов (если знаем фамилию и место регистрации, то сможем узнать не судится ли человек по базе на сайте конкретного суда).

- База недействительных паспортов

- База судебных приставов: не должен ли наш товарищ чего?

- База дипломов.

- Google с Яндексом.

Замечание. Зная ник, можно быстро посмотреть в каких социальных сетях существуют соответствующие страницы. Для этого существуют специальные сервисы для проверки доступности страниц, например, namechk.com Забытые пользователем аккаунты иногда бывают намного интересней текущих.

x-coin

2017.02.06 - добавлено; 2017.02.06 - обновлено

Подобные скрипты (называются «block explorer») в очень больших количествах появлялись ещё с 2013 года (и до этого были, но менее распространены). Главных эксплорер bitcoin: blockchain.info там можно также найти все транзакции по заданному кошельку. Последователи bit-cluster.com

Общие тенденции

2017.01.23 - добавлено; 2017.01.23 - обновлено

Известные борцы с самим собой: Kaspersky lab, Group-IB, HP ArcSight, Qualys, solarsecurity.ru, аналитики Juniper Research.

Частники преследующие свои цели, заявляющие. В 2017 стали АНО.

RU-CERT – российский центр реагирования на компьютерные инциденты. Основная задача центра – снижение уровня угроз информационной безопасности для пользователей российского сегмента сети Интернет. В этих целях RU-CERT оказывает содействие российским и зарубежным юридическим и физическим лицам при выявлении, предупреждении и пресечении противоправной деятельности, имеющей отношение к расположенным на территории Российской Федерации сетевым ресурсам.

Согласно проекту "дорожной карты" развития в России до 2035 года рынка систем безопасности информационных и киберфизических систем под кодовым названием SafeNet весь рынок SafeNet разделен на пять сегментов.

- Лидерами сегмента устройств, применяемых для обеспечения безопасности, называются Sensity, FlightBeat, Nest, Cisco, Sony и др.

- В сегменте безопасности сетей мировыми лидерами указаны IBM, Cisco, Samsung

- В сегменте безопасности платформ управления и приложений лидеры — McAfee, Deep Instinct, Eset, Cisco

- В сегменте прикладных систем для решения задач безопасности лидерами названы IBM, HP, Symantec, Microsoft, Oracle, Google и др.

Крупные атаки

2017.05.16 - добавлено; 2016.11.28 - обновлено

The Repository of Industrial Security Incidents (RISI) is a database of incidents of a cyber security nature that have (or could have) affected process control, industrial automation or Supervisory Control and Data Acquisition (SCADA) systems.

Криптолокер WannaCry использующий уязвимость MS17-010 с помощью эксплойта ETERNALBLUE и связанный с ней бэкдор DOUBLEPULSAR заразил несколько десятков или тысяч компьютеров в мае 2017.

Самые громкие кибер-атаки до 2016 года на критические инфраструктуры по версии Panda Security в России

DDoS на российские банки в ноябре 2017 - хронология атаки - статья на habr.

Информзащита оперировала этим списком в середине 2017 года:

- Январь 2017 г. Заражение 70% камер видеонаблюдения за общественным порядком в Вашингтоне накануне инаугурации президента. Для устранения последствий камеры были демонтированы, перепрошиты или заменены на другие;

- Февраль 2017 г. Вывод из строя всех муниципальных служб округа Огайо (США) более чем на одну неделю из-за массового шифрования данных на серверах и рабочих станциях пользователей (свыше 1000 хостов);

- Март 2017 г. Вывод из строя систем Капитолия штата Пенсильвания (США) из-за атаки и блокировки доступа к данным информационных систем;

- Май 2017 г. Крупномасштабная атака вируса-шифровальщика WannaCry (WanaCrypt0r 2.0), поразившая на 26.06.2017 более 546 тысяч компьютеров и серверов на базе операционных систем семейства Windows в более чем 150 странах. В России были заражены компьютеры и серверы таких крупных компаний, как Минздрав, МЧС, РЖД, МВД, «Мегафон», «Сбербанк», «Банк России». Универсального дешифратора данных до сих пор не существует (были опубликованы способы расшифровать данные на Windows XP). Общий ущерб от вируса по оценкам экспертов превышает 1 млрд долларов США;

- Крупномасштабная атака вируса-шифровальщика XData в мае 2017 года (через неделю после начала атаки WannaCry), использующая для заражения аналогичную WannaCry уязвимость (EternalBlue) в протоколе SMBv1 и поразившая в основном корпоративный сегмент Украины (96% зараженных компьютеров и серверов находятся на территории Украины), скорость распространения которого превышает WannaCry в 4 раза. В настоящий момент ключ шифрования опубликован, выпущены дешифраторы для жертв вымогателя;

- Июнь 2017 г. Обширной атаке Ransomware была подвержена сеть одного из крупнейших университетов мира – Univercity College London. Атака была направлена на блокирование доступа к общим сетевым хранилищам, автоматизированную систему студенческого управления. Выполнено это было в предэкзаменационный и выпускной период, когда студенты, хранящие свои дипломные работы на файловых серверах университета, вероятнее всего заплатят мошенникам с целью получения своей работы. Объем зашифрованных данных и пострадавших не раскрывается.

Крупные утечки

2017.11.28 - добавлено; 2016.03.09 - обновлено

Vault 7: CIA Hacking Tools Revealed censored leak from wikileaks.org

Торрент с 427 000 000 паролей MySpace: Myspace.com.rar (14,2 ГБ) Пароль на RAR-архив: KLub8pT&iU$8oBY(*$NOiu SHA1: 8C7E FFE4 3486 C617 E1B4 E295 DBF7 9E10 01AC 86BD SHA256: 5FA0 5F95 1EFD DA18 8A2E 3D50 8948 1A4F AACA 311E C559 205F EB15 B2BB F7DE EC61 Торрент magnet:?xt=urn:btih:17E6FC94DAE0A3168301012C290A53A2BD314A28

Более 13 млн рассекреченных документов ЦРУ в онлайне: полнотекстовый поиск на geektimes

Российские вооруженные киберсилы - статья на meduza.io

Equation Group hacking tools: The dump also referenced other hacking tools—dubbed Dewdrop, Incision, Jackladder, Orangutan, Patchicillin, Reticulum, Sidetrack, and Stoicsurgeon—about which little is known.

Утечка исходного кода Mirai — вредоносного ПО для атаки на IoT-устройства, статья на threatpost.ru

Уязвимости в новостях

2018.05.19 - добавлено; 2017.01.18 - проверено

В мае 2018 раскручивали тему взлома коробок от Mikrotik и подобного:

- Linksys E1200;

- Linksys E2500;

- Linksys WRVS4400N;

- Mikrotik RouterOS (1016, 1036 и 1072);

- Netgear DGN2200;

- Netgear R6400;

- Netgear R7000;

- Netgear R8000;

- Netgear WNR1000;

- Netgear WNR2000;

- QNAP TS251;

- QNAP TS439 Pro;

- NAS QNAP с программным обеспечением QTS;

- TP-Link R600VPN.

В апреле 2018 компания Cisco предупредила (раздули opennet.ru) об устранении критической уязвимости (CVE-2018-0171) в коммутаторах с поддержкой технологии SMI (Smart Install), которая позволяет удалённо получить полный контроль над устройством без прохождения аутентификации.

В феврале 2018 проблему безопасности Cisco ASA обнаружил исследователь Седрик Халбронн (Cedric Halbronn) из NCC Group, он планирует представить технические детали на конференции Recon 2018, которая пройдет в Брюсселе 2 февраля.

Cisco ASA подвержены критической уязвимости CVE-2018-0101, позволяющей злоумышленникам осуществлять удаленное выполнение произвольного кода. Уязвимость была обнаружена в VPN-модуле Secure Sockets Layer (SSL) межсетевых экранов Cisco ASA. Согласно опубликованной компанией информации, при включенной опции webvpn ошибка приводила к попытках двойного освобождения региона памяти.

Для эксплуатации злоумышленнику необходимо сформировать специальные XML-пакеты и отправить их на интерфейс, на котором сконфигурирован webvpn — это откроет возможность выполнения произвольного кода и даст взломщику полный контроль над системой или приведет к перезагрузке устройства. Уязвимость получила наивысший балл критичности CVSS.

Среди уязвимых продуктов Cisco ASA:

- 3000 Series Industrial Security Appliance (ISA)

- ASA 5500 Series Adaptive Security Appliances

- Межсетевые экраны ASA 5500-X Series Next-Generation

- ASA Services Module для коммутаторов Cisco Catalyst 6500 Series и маршрутизаторов Cisco 7600 Series

- Межсетевой экран ASA 1000V Cloud

- Adaptive Security Virtual Appliance (ASAv)

- Firepower 2100 Series Security Appliance

- Firepower 4110 Security Appliance

- Модуль Firepower 9300 ASA Security

- Firepower Threat Defense (FTD)

To determine whether webvpn is enabled for at least one interface, administrators can use the show running-config webvpn command at the CLI and verify that the command returns at least one enable <if_name> line.

В январе 2018 года на конференции безопасности Microsoft BlueHat исследователями Benjamin Delpy и Vincent Le Toux была продемонстрирована новая технология атаки против инфраструктуры Active Directory - DCShadow. Название новой техники атаки — DCShadow. Такая атака позволяет злоумышленнику создать поддельный контроллер домена в среде AD для репликации вредоносных объектов в рабочую инфраструктуру AD. Атака примечательна тем, что ее автором является автор утилиты mimikatz, одной из популярнейших утилит для эксфильтрации паролей в Windows среде. На ее основе работает множество утилит и фреймворков для пост-эксплуатации в Windows среде. В своей время она наделала немало шума, позволяя получать пароли Windows пользователей в открытом виде.

В сентябре 2017 Armis Labs выложили в сеть исследование BlueBorne — целая пачка дыр в реализациях Bluetooth в Windows, Linux, Android и iOS:

- CVE-2017-1000251. RCE в ядре Linux;

- CVE-2017-1000250. Уязвимость утечки данных в стеке Bluetooth;

- CVE-2017-0785. Уязвимость утечки данных в Android;

- CVE-2017-0781. RCE в Android;

- CVE-2017-0782. RCE в Android;

- CVE-2017-0783. Логическая уязвимость в Android (Bluetooth Pineapple);

- CVE-2017-8628. Логическая уязвимость в Windows (Bluetooth Pineapple);

- RCE-уязвимость проприетарного протокола Apple Low Energy Audio Protocol (без CVE).

В августе 2017 стало известно о патче уязвимости в Juniper. Проблема заключалась в некорректной работе с целыми числами со знаком в libgd 2.1.1. В середине августа 2017 ЦБ решил обязать банки раскрыть объем потерь от хакерских атак

В июне 2017 портал WikiLeaks опубликовал инструменты для взлома физически изолированных компьютеров под управлением Windows. Разработанный ЦРУ набор инструментов Brutal Kangaroo позволяет проникнуть в закрытые сети организаций и промышленных предприятий без наличия прямого доступа к компьютерам. Предыдущая версия Brutal Kangaroo называлась EZCheese и эксплуатировала уязвимость, исправленную в марте 2015 года. Инструмент ЦРУ сначала инфицирует подключенный к интернету компьютер внутри атакуемой организации. Когда к зараженной системе подключается USB-флеш-накопитель, инструмент Shattered Assurance заражает его отдельным вредоносным ПО Drifting Deadline. При подключении инфицированной «флешки» к изолированному компьютеру на последний также устанавливается вредонос. Компоненты Brutal Kangaroo создают кастомизированную сеть внутри атакуемой закрытой сети и предоставляют возможности для проведения исследований, создавать списки файлов каталога и выполнять произвольный код». После установки вредонос собирает хранящуюся на компьютере информацию и с помощью модуля Broken Promise анализирует ее на предмет ценных сведений.

В мае 2017 нашли кейлоггер в драйверах HP. Log пишется в C:\Users\Public\MicTray.log. Исправлен баг странно: функция протоколирования клавиатуры в драйвере осталась, ее лишь отключили ключом в реестре. ModZero предлагают пользователям замечательных компьютеров HP не надеяться на обновления, а просто грохнуть экзешник C:\Windows\System32\MicTray64.exe, пожертвовав возможностями регулирования звука с кнопок, ну и сам лог, конечно же. Список уязвимых моделей:

- HP EliteBook 820 G3 Notebook PC

- HP EliteBook 828 G3 Notebook PC

- HP EliteBook 840 G3 Notebook PC

- HP EliteBook 848 G3 Notebook PC

- HP EliteBook 850 G3 Notebook PC

- HP ProBook 640 G2 Notebook PC

- HP ProBook 650 G2 Notebook PC

- HP ProBook 645 G2 Notebook PC

- HP ProBook 655 G2 Notebook PC

- HP ProBook 450 G3 Notebook PC

- HP ProBook 430 G3 Notebook PC

- HP ProBook 440 G3 Notebook PC

- HP ProBook 446 G3 Notebook PC

- HP ProBook 470 G3 Notebook PC

- HP ProBook 455 G3 Notebook PC

- HP EliteBook 725 G3 Notebook PC

- HP EliteBook 745 G3 Notebook PC

- HP EliteBook 755 G3 Notebook PC

- HP EliteBook 1030 G1 Notebook PC

- HP ZBook 15u G3 Mobile Workstation

- HP Elite x2 1012 G1 Tablet

- HP Elite x2 1012 G1 with Travel Keyboard

- HP Elite x2 1012 G1 Advanced Keyboard

- HP EliteBook Folio 1040 G3 Notebook PC

- HP ZBook 17 G3 Mobile Workstation

- HP ZBook 15 G3 Mobile Workstation

- HP ZBook Studio G3 Mobile Workstation

- HP EliteBook Folio G1 Notebook PC

Эксперты Microsoft утверждают, что за вредоносным ПО, использующим Intel's Active Management Technology (AMT) Serial-over-LAN (SOL) для кражи данных, стоит группировка Platinum, которая уже несколько лет ведет активную деятельность на территории Южной и Юго-Восточной Азии. Впервые группа была замечена в 2009 году и с тех пор провела множество атак. В прошлом году сообщалось, что Platinum занимались установкой вредоносного ПО с помощью технологии «хотпатчинга» (hotpatching) — механизма, позволяющего Microsoft устанавливать обновления без необходимости перезагрузки компьютера.

Critical Vulnerability in Samba from 3.5.0, CVE-2017-7494, промежуточное решение добавить в [global] nt pipe support = no. Реакция Synology. Пропатчены Synology, WD, Qnap, DLink.

Второй наиболее распространённый вид мошенничества - бесконтактный, вирусный (около 22 %). Тут всё связано с рассылкой вредоносного программного обеспечения, вирусов-троянов.- статья на ormvd.ru от 19.01.2017.

Уязвимость скриптов инициализации Cryptsetup в Debian: достаточно просто зажать Enter - статья на habr. Нужен доступ к консоли.

Уязвимость старой Ubuntu через аудиофайл, проигрываемый эмуляцией процессора 1975 года - статья на habr. В старой версии Ubuntu. Не актуально.

Уязвимость в продуктах VMware позволяет осуществлять выполнение кода на хост-системе виртуальной машины - статья на habr. "Уязвимости подвержены версии Workstation 12.x и Fusion 8.x" благодаря "ошибке в работе функции перетаскивания (drag-and-drop)"

Атака BlackNurse: Как отключить межсетевой экран с помощью ноутбука и ICMP - статья на habr. Речь именно про отказ в обслуживании. По данным экспертов TDC, уязвимы следующие продукты:

- Cisco ASA 5506, 5515, 5525 (при использовании стандартных настроек)

- Cisco ASA 5550 (legacy) and 5515-X (последнее поколение)

- Cisco Router 897 (атаку можно отразить)

- SonicWall (проблема решается изменением стандартной конфигурации)

- некоторые Palo Alto

- Zyxel NWA3560-N (беспроводная атака со стороны LAN)

- Zyxel Zywall USG50

Список уязвимых моделей Netgear с geektimes:

- Netgear AC1750-Smart WiFi Router (модель R6400)

- Netgear AC1900-Nighthawk Smart WiFi Router (модель R7000)

- Netgear AC2300-Nighthawk Smart WiFi Router with MU-MIMO (модель R7000P)

- Netgear AC2350-Nighthawk X4 AC 2350 Dual Band WiFi Router (модель R7500)

- Netgear AC2600-Nighthawk X4S Smart WiFi Gaming Router (модель R7800)

- Netgear AC3200-Nighthawk AC3200 Tri-Band WiFi Router (модель R8000)

- Netgear AC5300-AC5300 Nighthawk X8 Tri-Band WiFi Router (модель R8500)

- Netgear AD7200-Nighthawk X10 Smart WiFi Router (модель R9000)

В конце декабря 2015 года в прессу попала информация о бэкдоре в межсетевых экранах Juniper. В центре скандала оказалась компания-производитель средств защиты Fortinet — в ее продуктах обнаружены зашитые пароли для удаленного доступа.

Группировки

Ботоводы Turla, Dukes. Группировка OurMine взломала несколько тысяч учетных записей на YouTube. Исследователи Kryptowire. Собирают данные PrivacyRights.org по утечкам данных.

Новостные ресурсы

2017.06.13 - добавлено; 2017.01.25 - обновлено

| Type | Address | Rating | Description |

|---|---|---|---|

| News and blogs | |||

| threatpost.com | 4 | With working links, accurate, actual. The Kaspersky Lab Security News Service | |

| threatpost.ru | 4 | With working links, accurate, actual. Новостная служба "Лаборатории Касперского" | |

| securitylab.ru | 4 | With working links, accurate, actual. Only http. | |

| thehackernews.com | 4 | With working links, accurate, actual. Decrypters. | |

| virusguides.com | 4 | Decrypters, How-to-remove and other staff | |

| zerosum0x0.blogspot.ru | 4 | Rare, but detailed | |

| securityaffairs.co | 3 | Pierluigi Paganini - Italian security analyst. Only http. | |

| news.ycombinator.com | 3 | ycombinator Hacker News. | |

| IT world Canada | 3 | IT business news and reviews. https disclose CentOS+Apache test page | |

| securityweek.com | 2 | IT business news and reviews | |

| networkworld.com | 1 | advertise business solution? (https version with bad cert) | |

| hackernoon.com | X | IT resource | |

| digg.com | X | IT resource | |

| linux-mag.com | X | IT resource (no https) | |

| slashdot.org | X | IT resource | |

| engadget.com | X | IT resource | |

| hackedgadgets.com | X | IT resource (no https) | |

| hackaday.com | X | IT resource | |

| mashable.com | X | IT resource | |

| techcrunch.com | X | IT resource | |

| sitepoint.com | X | IT resource | |

| dzone.com | X | IT resource | |

| codeproject.com | X | IT resource | |

| gizmodo.com | X | IT resource | |

| hashnode.com | X | IT resource | |

| maketecheasier.com | X | IT resource | |

| osnews.com | X | IT resource (no https) | |

| CodeBetter.com | X | IT resource (no https) | |

| anandtech.com | X | IT resource | |

| xaker.name | 4 | IT resource (no https) | |

| bugtraq.ru | 4 | IT resource | |

| WhitePapers | |||

| risksense.com | 4 | with explanation | |

| Exploit Database Archive | 4 | Papers by Offensive Security | |

| New guides | |||

| Хабрахабр | 4 | Detailed how-to with nice comments | |

| geekflare.com | 3 | too easy How-to | |

| Forums | |||

| rdot.org | 4 | Форум одной из команд CTF | |

| CVE databases | |||

| Exploit Database Archive - (also exploit-db) | 4 | Exploits by Offensive Security | |

| Zero Day Initiative - (also ZDI) | 4 | by TippingPoint (TrendMicro, ex HP, ex 3Com) | |

| cve.mitre.org | 3 | MITRE is a not-for-profit organization that assist the United States government | |

| National Vulnerability Database - (also NVD) | 3 | the U.S. government repository | |

| securityfocus | 3 | Symantec Corporate Offices |

ViPNet tricks

2016.05.30 - добавлено; 2016.11.01 - проверена работа ссылок

ViPNet Событие 47 Событие 46

config'и VipNet

C:\Program Files (x86)\InfoTeCS\ViPNet Client\user_0004\key_disk\dom

C:\Program Files (x86)\InfoTeCS\ViPNet Client\d_station

C:\Program Files (x86)\InfoTeCS\ViPNet Client\d_station\abn_0004

Файлы, которые могут потребоваться для переноса VipNet

C:\Users\<имя пользователя>\AppData\Roaming

C:\Users\<имя пользователя>\AppData\Roaming\Infotecs\Monitor\iplir.cfg

C:\Users\<имя пользователя>\AppData\Roaming\Infotecs\rpmgr.log

C:\Users\<имя пользователя>\AppData\Roaming\Infotecs\ViPNet Administrator\KeysManager_2\managerkey

C:\Users\<имя пользователя>\AppData\Roaming\Infotecs\ViPNet Administrator\KeysManager_2\managersign-XXXX-XXXX-XXXX-XXXX

C:\Users\<имя пользователя>\AppData\Roaming\Infotecs\ViPNet Administrator\KeysManager_2\managersign-XXXX-XXXX-XXXX-XXXX

C:\ProgramData\Infotecs\<куча файлов>

Принципы маршрутизации и преобразования IP-трафика в VPN-сети, созданной с использованием технологии ViPNet - статья для далёких от ViPNet администраторов.

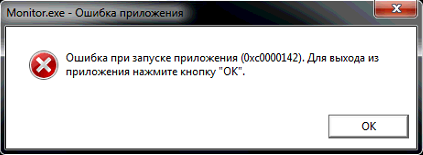

Окно Monitor.exe - Ошибка приложения. Ошибка при запуске приложения (0xc0000142). Для выхода из приложения нажмите кнопку "ОК". Проблема может быть в криптопровайдерах, например можно попробовать удалить (потом установить заново) КриптоПРО (и антивирус).

Окно Monitor.exe - Ошибка приложения. Ошибка при запуске приложения (0xc0000142). Для выхода из приложения нажмите кнопку "ОК". Проблема может быть в криптопровайдерах, например можно попробовать удалить (потом установить заново) КриптоПРО (и антивирус).

Пока не подключен статический IP адрес у Мегафона, работать ViPNet Client отказывается источник

Иногда для работы принтера по сети через компьютер с Vipnet Client достаточно разрешить работу с IP (желающего/их печатать) через: Служба netbios-ssn TCP 139 и Служба microsoft-ds TCP 445

При установке Vipnet Client 4.3.2 вылетает ошибка - файл tckcsp64.sys не найден? Вытаскивайте его из 3.2.

Возможно ли поменять значение MTU на порту? В HW возможности изменить MTU нет. а параметр mssdecrease? Источник. На вебинаре в апреле 2017: значения MTU на интерфейсах можно будет менять, для открытого трафика в секции Misc.

Если Вы обновляетесь с 3 версии, то необходимо обновиться до последней версии 3.2.13 и уже потом обновляться до 4.3.

11.04.2016 Yura: Новый билд Vipnet 3.2(13.32672) не решает проблему совместимости с обновлениями? 07.07.2016 denis.r: В новой версии проблем с обновлениями нет. источник

Некоторые версии ViPNet Client не работают c avast. Протестировали в ноябре 2017 ViPNet Client 4.x, которые с диска, - так и не работают с avast.

Поддержка Windows 8 реализована в версии 4.2.5. Поддержка Windows 10 реализована начиная с версии 4.3.2.

Если после обновления ViPNet Administrator 3.2 до версии 4.6 .dst-файлы, созданные обновленным УКЦ, не подходят для клиентов версии 3.2 "Ошибка при выполнении инициализации. 58: Неправильный ключ", то можно активировать .dst путём двойного клика не нём в проводнике. источник.

Если включен режим 4, то не работает интернет, но работает ViPNet Client и наоборот с 5 режимом. При этом когда не работает интернет (соответственно браузер не открывает) пинг проходит через командную строку. Решение - отключить привязку драйвера касперского в свойствах сетевой карты.

Если не хотите получить блокировку локальной сети после установки ViPNet Client, то желательно удалить антивирусы с МЭ. В dr.web security space 11.0 есть firewall, его можно удалить как компонент. источник

С какими версиями CryptoPro CSP может работать VipNet Client 4.3? С любыми, начиная с 3.6.1 и заканчивая 4.0r2.

Когда с координатора HW 1000 отправляется обновление на HW 100, сессии устанавливается, начинается передача файла, на HW 100 он появляется но с размером 0 байт и так висит, перезагрузки не помогают, в чем может быть проблема? - Необходимо на принимающем HW 100 в настройках mftp config секция misc установить следующие параметры send_buff_size = 1024 и recv_buff_size = 1024. Тогда пакеты "пролезают" через канал и все обновляется.

HW 2000 убивает проходящее через него TCP-соединение через 300 секунд после отправки по данному соединению последнего пакета. Клиентские запросы, которые выполняются более 5 минут (отчёты, поиск и пр.) не могут получить ответ от сервера т.к. TCP-соединения уже нет, поэтому надо корректировать параметр connection-ttl-tcp= 310.

Клиент может работать без CSP, если нет нужды в Деловой почте (вебинар апрель 2017).

Скорее всего все конфигурации, сохраняемый через iplir config save пишутся в какой-то db-файл. Возможно это storage.db в каталоге /etc/vipnet/user http://infotecs.ru/forum/topic/10334-vipnet-coordinator-linux-414/ storage.* - зашифрованный архив конфигурационных файлов, создаваемых командой iplir config save.

В ViPNet 4.3 создали правило разрешающее RDP, сетевой экран в KES 10 MR1 отключили через политики, и дальше самое интересное. В Windows Server 2008 R2 -> выполнить gpedit.msc -> Политика "Локальный компьютер" -> Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Служба удаленных рабочих столов -> Узел сеансов удаленных рабочих столов -> Безопасность -> Установить уровень шифрования для клиентских подключений (правой кнопкой "Изменить") -> Изменям с Не задано на Включить и внизу окна в разделе Параметры кликаем по Уровень шифрования и выбираем Низкий уровень.

Если установлен антивирус KES 10 и ViPNet 4.x не появляются в прямом просмотре ДНС-сервера. Попробуйте отключить обработку прикладных протоколов. Для этого необходимо снять галку напротив UDP Настройка -> Защищенная сеть -> Прикладные протоколы -> Настройка прикладного протокола: DNS.

В установочном пакете ViPNet Client 3.2 (13.32672) может быть файл Crypto_Fix.reg с содержанием:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\CProPatches]

"Force"=dword:00000001

Данный ключ реестра рекомендуют изменять для совместимости с КриптоПро FAQ. Источник

Сгенерировать ключевую пару и получить запрос на квалификационный сертификат с помощью средств КриптоПРО можно через cryptcp. Сгенерировать запрос: cryptcp -creatrqst "ИвановИИ.p10" -provtype 75 -dn "OID.2.5.4.4=Иванов,OID.2.5.4.42=Иван Иванович,OID.2.5.4.12=""Директор"",OID.2.5.4.3=""Иванов Иван Иванович"",OID.2.5.4.11=""Администрация"",OID.2.5.4.10=""ООО «РОГА И КОПЫТА»"",OID.2.5.4.7=""Краснодар"",OID.2.5.4.8=23 Краснодарский край,OID.2.5.4.6=RU,OID.1.2.840.113549.1.9.1=EMAIL@EMAIL.EMAIL,OID.1.2.643.3.131.1.1=002301111222,OID.1.2.643.100.1=1022301112223,OID.1.2.643.100.3=11223344556" -certusage "1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.4,1.2.643.2.2.34.6" -ext Extention.base -both -ku -provname "Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider" -exprt

актуальные версии:cryptcp.win32.exe

cryptcp.x64.exe

Работают ли совместно на ОС ViPNet Client 4.x и КриптоПРО 4.0? Да, например, ViPNet 4.2.3 и КриптоПРО 4.0r2. Для ViPNet CSP рекомендуют удалять (не устанавливать) компонент Поддержка протокола TLS/SSL, т.к. на 64-разрядной Windows 7, может конфликтовать с системным TLS (windows update, internet explorer и т.п.). Хотя на 32-разрядной Windows 7 проблемы не наблюдались. В некоторых случаях может потребоваться отключение поддержки MS Crypto API в одном из CSP. В каком именно - зависит от используемых сертификатов и внешних систем, для которых требуется электронная подпись.

Способ отключения через реестр:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Infotecs\PatchEngine\x86\Groups\{F5E0782E-D6CF-4163-A1E0-BB1D992D85DD}

создайте DWORD параметр Enable и установите его в 0. После этого перезагрузите систему.

Если на ViPNet Client возникает проблема с Microsoft SQL Server 2008 RC2 или подобным. Устанавливаем ViPNet CSP 4.0 (перезагружаемся) сверху на него ставим ViPNet CSP 4.2 BETTA (перезагружаемся)

Пароль администратора на демо версиях - восемь двоек или восемь единиц.

Для сбора логов необходимо запустить командную строку cmd. В командной строке попасть в папку установки ViPNet Client'а. Для этого наберите для 64 битной операционной системы: cd c:\Program Files (x86)\InfoTeCS\ViPNet Client\ Либо для 32 битной: cd c:\Program Files\InfoTeCS\ViPNet Client\ затем введите lumpdiag –a и нажмите Enter. Запустится процесс создания логфайлов. В папке установки клиента появится папка SysEnv. Заархивируйте ее – в ней все логи.

Как HW 1000 дружит с двумя каналами в интернет? В плане автоматического переключения? До версии ПО 4.2 никак не дружил. Теперь есть возможность метрики задавать - источник.

Если при первичной инициализации ключи приводят к ошибке во всплывающем окне Мастер инициализации с текстом Ошибка при выполнении инициализации. 58: Неправильный ключ. (CAPIChangeKeySafe::RecryptKey). Идем к администратору УКЦ и создаём ключи заново.

Если "внутренний интерфейс Координатора" не является дефолтным роутом для АРМ, то На АРМ 2 добавьте обратный маршрут route add IP-АРМ(1) mask 255.255.255.255 "внутренний интерфейс Координатора"

На VipNet-клиенте 3.1 в момент запуска монитора отображается окно сообщения: OpenAdmlogRowset->ODBC Exception: Открытие базы данныех '(нет данных)' невозможно. Вероятно, это не база данных приложения пользователя, или ее файл поврежден. Ошибка SQLSetConnectAttr драйвера. Также при сохранении изменений свойств какого-либо узла защищенной сети на этом клиенте сообщение AddAdmlogRecord->ODBC Exception: При этом изменения сохраняются нормально.

Обычно такая проблема возникает при порче файлов журналирования действий администратора. Чтобы избавиться от ошибки - удалите файлы admlog.* из папки databasese (в каталоге VipNet Client). Программа создат новый файл автоматически при запуске. Это довольно частая ошибка VipNet. Admlog - название базы, может быть проблема и с другой базой. источник

Можно (Исследования Vintik'a) сформировать DST файл, чтоб там сразу было выбраны параметры:

- Разрешить сохранить пароль в реестре

- Разрешить использование внешних сертификатов.

[Security]

EncryptionAlgorithm=GOST

AllowSavePassword=1

DefaultValueSavePassword=1

Было произведено обновление ViPNet 3.2 до версии 4.3 средствами GPO с родных msi x86 x64. После обновления клиентов перестал работать корректно криптоПро(версия 3.6). Не производится вход по ЭП на сайт zakupki.gov.ru, при этом окно выбора ЭП выходит, после выбора ЭП страница дальше не загружается. Площадки roseltorg работают и авторизуются с ЭП корректно. Проблему решает полная переустановка КриптоПро, но после перезагрузки ПК сайт закупок снова не работает и опять приходится переустанавливать КриптоПро до следующей перезагрузки. При удалении ViPNet с полными администраторскими правами, Client удаляется корректно, CSP не удаляется совсем (полоса состояния продвигается и откатывается обратно). Необходимо, чтобы КриптоПро и ViPNet 4.3 работали совместно, с версией клиента 3.2 таких проблем не было. Как можно решить эту проблему? - Аналогичная ситуация была с zakupki.gov.ru под Windows 7 в декабре 2016- январе 2017. Связка ПО аналогичная, решение нашел на форуме крипто Про (перерегистрация модуля cpcng) regsvr32 /u cpcng regsvr32 cpcng (все выполнять от имени администратора). Вроде как связано с очередным накопительным обновлением Windows 7. Работает 5 машин до сих пор штатно. источник

источник

На ПАК HW1000 проблема с процессом Iplir. При загрузке координатора имеем сообщение: Error checking product integrity: iplircfg-config.crg code 7. File iplircfg-config.crg is corrupted exiting и процесс, по всей видимости, не стартует - на передней панели (индикаторы сети) - так же тишина. Попытка отредактировать iplir.conf из интерфейса координатора: iplir stop -> iplir config или сменить уровень защиты со 2 на 4 (к примеру) ничего не дают. Изменённый файл не сохраняется! Сообщает, о некорректных данных и невозможности применить изменения, как следствие возврат к исходному виду. Т.е. файл, вроде как только для чтения, а работаешь из под сетевого администратора "vipnet#".

Решние (пляски): подкинул внешний DVD и загрузиться, например с Hiren's Boot CD 9 версии (в ней есть HDD Regenerator), [Пароль на BIOS - vipnet]. Проверить диски на битые сектора, если таковые отсутствуют, то загрузить HW1000 с родного HDD и

vipnet>enable

vipnet#adm esc

Yes

sh-3.2#cd /mnt/main/otp/vipnet/user

sh-3.2#iplir stop

sh-3.2#check_crg iplircfg-config.crg (в этот момент все файлы, кроме firewall.conf, отрапортовали, что они successfully. firewall.conf - corrupted)

sh-3.2#rnano firewall.conf (добавляем в самом конце пустую строку и выходим с сохранением изменений)

sh-3.2#check_crg firewall.conf (о чудо! firewall.conf - successfully)

sh-3.2#iplir start (всё поднялось без ошибок)

C iplir всё, до сих пор, нормально, работает - не сбоит, но сегодня произошла такая же фигня с mftp: #mftp stop #mftp start (появляется Error checking product integrity: mftpd-config.crg code 7. File mftpd-config.crg is corrupted exiting). Вылечилось всё это дело, аналогично предыдущей ошибке. Лезем в #bash:

vipnet>enable

vipnet#adm esc

Yes

sh-3.2#cd /mnt/main/otp/vipnet/user

sh-3.2#mftp stop

sh-3.2#check_crg mftpd-config.crg (наблюдаем, что mftp.conf - corrupted)

sh-3.2#rnano mftp.conf (добавляем в самом конце пустую строку и выходим с сохранением изменений)

sh-3.2#check_crg mftp.conf (видим, что mftp.conf - successfully)

sh-3.2#mftp start (всё стартует без ошибок)

- Закройте ViPNet Client и Деловую почту, проверьте отсутствие процессов wmail.exe и Monitor.exe в системном диспетчере задач.

- Обязательно создайте c другим именем резервную копию файла ms4.db (каталог по умолчанию: C:\ Program Files (x86)\InfoTeCS\ViPNetClient\MSArch\MS).

- Распакуйте содержимое архива db_fix2.zip в рабочую директорию, где находится файл ms4.db. Файлы sqlite3.exe и bat-файлы из архива должны оказаться в той же директории, что и ms4.db.

- Запустите на исполнение файл fix_clone.bat.

- Дождитесь завершения командного файла и запустите Деловую почту.

- Если Деловая почта по-прежнему неработоспособна, запустите также recreate_view.bat.

- Дождитесь завершения командного файла и запустите Деловую почту.

Проблема возникла из-за сбоя UPS. При запущенном ЦУС, ПК выключился. После этого не запускался ЦУС (ошибка Runtime 216 at 0022:6F78 Ver.574-089) и не заходил в Администратор (ошибка запуска программы, программа принудительно завершена). Советы тех. поддержки (не помогли):

Создать резервную копию папки установки на внешний носитель. Попробуйте одним из перечисленных способов восстановить ЦУС:

- 1.Все действия производить при выключенном ЦУС.

- Если у Вас создавались архивы баз данных ЦУС, необходимо перейти на следующий каталог

C:\Program Files\InfoTeCS\ViPNet Administrator\NCC\ARCнайти последний (по дате, не битый архив) из создаваемых архивов. Далее необходимо распаковать данный архив. - Скопировать с заменой файлы из архива:

USERNAME.DBиUSERNAME.PX(предварительно сохранив прежние файлы из каталога DB) в каталогC:\Program Files\InfoTeCS\ViPNet Administrator\NCC\DB.

- Если у Вас создавались архивы баз данных ЦУС, необходимо перейти на следующий каталог

- Пуск -> Выполнить -> cmd (запускаем командную строку). В командной строке переходим на каталог

C:\Program Files\InfoTeCS\ViPNet Administrator\NCC(данный каталог содержит приложениеNAMS.exe. Запустите данное приложение, если выдает ошибку из пункта "в", то выполняйте полностью весь алгоритм, который описан ниже, если при запуске не сообщает что база испорчена, то пройдите по всему алгоритму, исключая пункта "в". - Выгрузить ЦУС

- Вызвать

NAMS /R(Это нужно только если NAMS.EXE при запуске сообщает, что база испорчена) - Вызвать

NAMS /T(Создание TXT-файлов) - Вызвать

NAMS /W(Восстановление базы по TXT) - Вызвать адресную администрацию из ЦУСа

- Вернуться в ЦУС

- Пуск -> Выполнить -> cmd (запускаем командную строку). В командной строке переходим на каталог

Control.db, удалить данный файл (предварительно сохранив), запустить ЦУС, файл создастся заново.

Помогло убрать контроль учетных записей и запуск от имени администратор файла NCC\ccc.exe

Разница во времени между получателем и отправителем не более 2 часов допускается, по умолчанию. Проверьте дату, часовой пояс и время на устройствах.

Если ViPNet IDS выключен по питанию, то включить можно только локально. В BIOS-е Aquarius-а можно настроить немедленную загрузку по питанию. По умолчанию настройка выключена.

Если ViPNet hw1000 выдает segmentation fault или Illegal instruction или memory clobbered before allocated block надо прошивать с нуля.

Подкинуть локально обновления думаю можно, но пока не знаю как. Суда по аналогии папок с ОС Win или координатора Linux, думаю это возможно, т.к. если его подключить к сети и отправить из ЦУС\УКС он всё примет. По Линукс на примере есть: для распаковки dst выполните unmerge abd_AAAA.dst (у меня правда это не получилось пока, только если сразу выбирал dst он корректно разворачивался) и далее получаем в /opt/iplir/) файл ключей пользователя /opt/iplir/user/key_disk/dom. 2) Ключи Узлов /opt/iplir/station (d_station) 3) адресные справочники, таблицы... /opt/iplir/ источник

При использовании eToken, приходится делать следующее (Субботин А.М.):

- В Сервис-Настройка параметров безопасности-Подпись-Выбрать выбираем нужный сертификат

- В Сервис-Настройка параметров безопасности-Устройства-Контейнеры ключей на устройстве выбираем все контейнеры кроме первого cur_pers и удаляем (потребуется PIN для eToken, по умолчанию от 1234567890 или 123456, если надо сбросить по умолчанию PIN администратора 0987654321 или 1234567890 или 12345678)

- В Сервис-Настройка параметров безопасности-Ключи-Подпись нажимаем Перенести

"Событие 47" (без описания) и "Событие 46 - изменились параметры доступа к сетевому узлу" - бывает помогает изменение настроек работы узла через межсетевой экран с Координатор на Динамическая трансляция. Есть мнение, что это событие - "истёк тайм-аут". Формируется на узле с динамической трансляцией адресов при появлении инициативного трафика от удалённого узла, прошедшего через координатор узла в режиме "с динамической трансляцией адресов". Так, по крайней мере, написано в документации. То есть, грубо говоря, пришёл трафик, которого vipnet не ждал (сессия уже завершилась). Это просто служебное сообщение и не говорит ни о какой реальной проблеме.

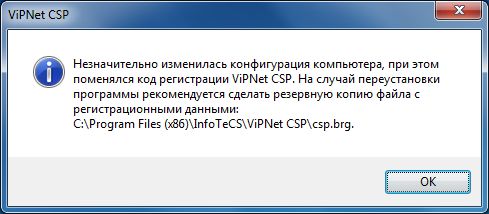

Окно с ошибкой csp.brg для переустановки ViPNet CSP.

Окно с ошибкой csp.brg для переустановки ViPNet CSP.

Если сделал команду admin remove keys, то координатор до перезагрузки не меняет prompt hw1000-infotecs-go>.

Если во время установки ViPNet Coordinator HW1000-3.5(1333) в окне hw1000 ViPNet Key Setup пишет:

Failed to set default router X.X.X.X: SIOCADDRT: No such process

Please use command 'inet route add default gw X.X.X.X' to fix this.

то надо проверить правильность настроек IP на интерфейсе по которому идем на шлюз и IP адрес шлюза.

Если во время установки ViPNet Coordinator HW1000-3.5(1333) в окне hw1000 ViPNet Key Setup пишет: Station is not registered for HW1000 tasks, то надо переделывать .dst файлы. Правильно указать роль, не путая HW1000 C с HW1000.

Если во время установки ViPNet Coordinator HW1000-3.5(1333) в окне hw1000 ViPNet Key Setup пишет: Can't unpack xxx_xxxx.dst, то правильно вводим пароль.

Прекращение продажи и технической поддержки ПАК ViPNet Coordinator HW 3

| окончание | ПК | ФСБ | ФСТЭК | ||||

|---|---|---|---|---|---|---|---|

| криптография | ЭП | межсетевой экран | межсетевой экран | защита от НСД | |||

| 2017.11.30 | ViPNet Client 3.2 (12) | да | |||||

| 2017.11.30 | ViPNet Client 3.2 (12) | 4 класс | |||||

| 2017.11.30 | ViPNet Coordinator 3.2 (12) | да | |||||

| 2017.11.30 | ViPNet Coordinator 3.2 (12) | 4 класс | |||||

| 2017.12.31 | ViPNet Administrator 3.2 (12) | да | |||||

| 2018.05.31 | ViPNet Administrator 3.2 (3) | да | |||||

| 2018.05.31 | ViPNet Coordinator 3.2 (3) | да | |||||

| 2018.05.31 | ViPNet Client 3.2 (3) | да | |||||

| 2018.08.20 | ViPNet Client 3.2 (3) | 4 класс | |||||

| 2018.10.31 | ViPNet Administrator 3.2 (12) | да | |||||

| 2018.12.31 | ViPNet Administrator 4 (123) | да | да | ||||

| 2018.12.31 | ViPNet Client 4 (123) | да | да | ||||

| 2018.12.31 | ViPNet Coordinator 4 (123) | да | |||||

| 2018.12.31 | ViPNet Coordinator 4 for Linux (1, 2) | да | |||||

| 2018.12.31 | ViPNet CSP 4.2 | КС1 и КС2 | КС1 и КС2 | ||||

| 2018.12.31 | ViPNet CSP 4.2 (123) | да | да | ||||

| 2019.04.25 | ViPNet Coordinator 4 (123) | 4 класс | |||||

| 2019.04.29 | ViPNet Client 4 (123) | 4 класс. Его вкладывают в конверт. | |||||

| 2019.05.26 | ViPNet CUSTOME 3.2 см. | Гостехкомиссия 3 класс | |||||

| 2019.08.10 | ViPNet Удостоверяющий центр 4 (версия 4.6) (1, 2) | УЦ КС2 и КС3 | |||||

| 2019.10.24 | ViPNet Coordinator 4 (12) for Linux | 4 класс | |||||

| 2019.11.14 | ПАК ViPNet Coordinator HW 4 | КС3 | |||||

| 2019.11.30 | ПАК ViPNet Coordinator HW 4 | 4 класс | |||||

| 2019.11.30 | ПКЗИ «ViPNet 4» | ||||||

| ПК ViPNet Client 4 | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | |||||

| ПК ViPNet Administrator 4 | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | |||||

| ViPNet Coordinator 4 | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | |||||

| ViPNet SafeDisk-V | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | |||||

| ViPNet StateWatcher | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | |||||

| ViPNet Policy Manager | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | Гостехкомиссия 1997 (3 кл.), 1999 (3 ур.) | |||||

| 2020.01.26 | ПАК ViPNet Coordinator HW 4 | тип «А» | |||||

| 2020.05.26 | ПАК ЗИ ViPNet Coordinator HW 3? | Гостехкомиссия 3 класс | Гостехкомиссия 3 класс | ||||

| 2020.09.11 | ViPNet Client 2 for Android | да | |||||

| 2020.12.31 | СКЗИ ViPNet CSP 4.2 | да | |||||

| 2021.02.28 | ViPNet Client 4 (1, 2, 3) | да | да | ||||

| 2021.03.31 | ПК ViPNet Coordinator 4 (1, 2, 3) | да | |||||

| 2021.05.31 | ПК ViPNet Administrator 4 (1, 2, 3) | да | да | ||||

| 2021.07.05 | ViPNet Удостоверяющий центр 4 (версия 4.6) (1, 2) | УЦ КС2 и КС3 | |||||

| 2021.12.12 | ViPNet Client 4 for Linux (1, 2) | да | |||||

| 2021.12.14 | ViPNet Coordinator 4 for Linux (1, 2) | да | |||||

| окончание | ПК | ФСБ | ФСТЭК | |

|---|---|---|---|---|

| 2019.12.31 | ViPNet IDS 2.4 | средство обнаружения компьютерных атак класса В | ||

| 2020.10.10 | ViPNet IDS 2.4 | система обнаружения вторжений | ||

| окончание | ПК | ФСБ | ФСТЭК | |

|---|---|---|---|---|

| 2020.11.14 | ФСТЭК ViPNet SafeBoot | средство доверенной загрузки и профиль защиты СДЗ. | ||

Ковыряем ViPNet HW

2016.03.17 - добавлено; 2016.03.17 - проверена работа ссылок

HW 4-ой версии юзают lighttpd.

Формализм

2016.03.17 - добавлено; 2016.03.17 - проверена работа ссылок

На разных версиях железок ViPNet встречаются разные надписи:

IDS 2000

| Наименование изделия: | ViPNet IDS 2000 |

| Исполнение: | ViPNet IDS 2000 Q2 |

| Серийный номер: | 045-0XXX |

| Учётный номер ФСТЭК: | K727XXX-00XXX |

| Производитель: | ОАО "Инфотекс" +7(495)737-6196 |

| 21XXX101XXX01-0001 | hottrne@infotecs.ru |

HW 3

| Наименование изделия: | ПАК ViPNet Coordinator HW 3 |

| Исполнение: | ViPNet Coordinator HW2000 3.x |

| Аппаратная платформа: | HW2000 Q3 |

| Серийный номер: | 040-01XXX |

| Учётный номер СКЗИ: | 780-029XXX |

| Учётный номер ФСТЭК: | К379XXX-00XXX |

| Производитель: | ОАО "Инфотекс" +7(495)737-6196 |

| 21XXX121XXX01-0036 | hotline@infotecs.ru |

HW 3

| Наименование изделия: | ПАК "ViPNet Coordinator HW" |

| Модификация изделия: | HW1000 |

| Серийный номер ПАК | 30-26XXX-7XXX |

| Учётный номер ФСТЭК | E 78XXX4-0XXX5 |

| Учётный номер СКЗИ | 585Б-00XXX5 |

| ОАО "Инфотекс" +7(495)737-6196, | |

| Производитель: | hotline@infotecs.ru |

HW 3

| Наименование изделия: | ПАК "ViPNet Coordinator HW" |

| Модификация изделия: | HW1000 |

| Лицензионный номер ПАК | 30-20XXX-0XXX |

| Учётный номер по ФСТЭК | Г 417XXX-00XXX |

| Учётный номер СКЗИ | 5XXБ-001XXX |

| ОАО "Инфотекс" +7(495)737-6196, | |

| Производитель: | hotline@infotecs.ru |

HW 4

| Наименование изделия: | ПАК "ViPNet Coordinator HW" |

| Модификация изделия: | HW2000 |

| Регистрационный номер: | 40-3XXX7-0XXX |

| Учётный номер ФСТЭК: | И 17XXX5-0XXX5 |

| Учётный номер СКЗИ: | 5XXБ-01XXX7 |

| Производитель: | ОАО "Инфотекс" +7(495)737-6196 |

| hotline@infotecs.ru |

TIAS

| Наименование изделия: | ПАК ViPNet TIAS5000 |

| Исполнение: | ViPNet TIAS 5000 3.x |

| Аппаратная платформа: | TIAS 5000 Q1 |

| Серийный номер: | XXX-00XXX |

| Производитель: | ОАО "Инфотекс" +7(495)737-6196, |

| 21XXX131XXX04-001 | hotline@infotecs.ru |

консоль HW 3

| Vipnet Coordinator HW1000-3.5(1330) tty1 | |

| hw1000-0XXс00X7 login: |

консоль HW 4

| Product: ViPNet Coordinator HW |

| Platform: HW2000 Q3 |

| Software version: 4.2.4-1497 |

| (C) JSC InfoTeCS, 1991-2017; 1/23 Stary-Petrovsko-Razumovsky passage, building 1, Moscow 127287, Russia |

| User keys expired on Sun Sep 22 22:22:22 MSK 2020 |

| hw2000-0XXX000a login: |

Обновление ViPNet HW coordinator

2016.03.17 - добавлено; 2016.03.17 - проверена работа ссылок

ViPNet Coordinator

driv.lzh должен быть на FAT32 или EXT2

$: enable

#: admin upgrade software usb

на HW1000Q и HW100E экспорт, останавливая iplir iplir stop, failoverd failover stop, mftpd mftp stopиспользуя

#: admin export keys binary-encrypted usb

Установка ViPNet Linux coordinator

2016.11.01 - добавлено; 2016.11.01 - проверена работа ссылок

ViPNet Coordinator

Устанавливается обычно на CentOS по каким-то юридическим причинам (возможно код CentOS'а болле изучен "нашими" ребятами). Проверяем обновления сперва, т.к. без них вероятность глюкнуть выше.

yum check-update

yum update

немного волшебства, особенно актуально для CentOS minimal

yum install gcc patch kernel-devel

getenforce - показывает включен или нет SE

выключить SE

vi /etc/selinux/config, для справки cat /etc/sysconfig/selinux

Installing:

- gcc

- patch

- Installing for dependencies:

- cloog-ppl

- cpp

- glibc-devel

- glibc-headers

- kernel-headers

- libgomp

- mpfr

- ppl

дополнительно надо установить

kernel-devel

обычным образом запускаем ./install.sh

в папке несколько файликов, в том числе distribute.tar.gz

15 181 359 distribute.tar.gz <DIR> doc 26 298 install.cf 29 097 install.sh 5 214 license.txt 20 noanswer <DIR> patch 244 version 778 warning.txt

спрашивает *.dst файл, можно указать крупную папку, он рекурсивно найдет все *.dst

спрашивает место для хранения конфигурации /etc/vipnet можно нажать enter

iplir.conf iplir-eth0.conf firewall.conf будут в папке

/etc/vipnet/user

проверяем status (либо скажет, что выключен, либо выведет таблицу, т.е. включен)

service iptables status

выключаем

service iptables save

service iptables stop

выключаем при загрузке

chkconfig iptables off

перезагружаемся и проверяем

service iptables status

ls /lib/kbd/consolfonts

setfont просто или setfont deafault8x16

если проблемы с отображением - надо прописать nomodeset в /etc/grub.conf, при этом rhgb должен там остаться

vi /etc/rc.local

прописываем setfont и проверяем

cat /etc/rc.local

Может потребоваться список видеорежимов для корректной работы iplir view - Linux_video_mode_numbers

При установке на виртуалку могут потребоваться ifconfig, ifconfig -a, ifconfig -a | less,dhclient eth0 или другой интерфейс на котором в VirtualBox стоит NAT. route - для проверки deafault маршрута. yum update kernel и reboot. Можно и все сразу yum install kernel-devel, yum install gcc gcc-c++, yum install awk bash cron ethtool fileutils grep logrotate modutils net-tools psmisc sed sh-utils sysklogd gcc gzip make patch tar. Выбираем (ищем) привод cdrom ll /dev | grep sr0, ll /dev | grep sr1 и создаем папку для нужного нам mkdir /media/cdrom1, монтируем mount -r -t auto /dev/sr1 /media/cdrom1

надо установить gcc yum install gcc gcc-c++ yum update kernel yum install kernel-devel mount -r /dev/sr0 /mnt/ для работы нужно уставноить несколько утилит uname -r

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep awk

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep bash

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep cron

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep ethtool

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep fileutils

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep grep

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep logrotate

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep modutils

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep net-tools

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep psmisc

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep sed

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep sh-utils

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep sysklogd

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep gcc

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep gzip

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep make

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep patch

rpm -qa -queryformat '%{NAME}:%{SIZE}\n'' | grep tar

Ядро Linux от 2.6.0 до 3.6

awk – утилита для обработки текстовых данных 3.1.5

bash – командный интерпретатор 1.10

cron – системный планировщик задач, необходим автоматический запуск при старте системы для работы функционала ротации логов (см. «Журналы устранения неполадок ПО ViPNet Linux» на стр. 157) 3.0

ethtool – утилита конфигурирования параметров сетевых интерфейсов 1.3

fileutils – пакет для работы с файлами 4.0

grep – программа анализа строк 2.3

logrotate – утилита ротации логов 3.0

modutils – пакет для работы с модулями 2.1

net-tools – программы работы с сетью 1.53

psmisc – программы работы с процессами 18.3

sed – потоковый текстовый редактор 4.0.9

sh-utils – пакет для командного интерпретатора 2.0

sysklogd – менеджер системных логов 1.3

Заголовочные файлы ядра Linux (исходные тексты в случае использования технологии patch для перехвата сетевых пакетов) от 2.6.0 до 3.6

gcc – компилятор Си Серии 3.х не ниже 3.2 Серии 4.х не ниже 4.0.2

gzip – компрессор файлов 1.2

make – обработчик скриптов сборки 3.75

patch – программа установки патча 2.5

tar – архиватор 1.13

Настройка АСИОУ, а также АСИОУ с АИСДОУ и ViPNet

2017.11.22 - добавлено; 2016.12.09 - проверена работа ссылок

АИСДОУ АСИОУ

На ноябрь 2017 года. Есть система АИСОУ, она федеральная. Устанавливается локально на компьютер (nginx+подобное), другие сотрудники подключаются к нему, желательно через ViPNet. Информацию и актуальную версию можно взять на форуме, для версии 7.5.6 - файл на Yandex Диске. Есть система АИСДОУ - окно с предложением ввести логин и пароль АИСДОУ v2.0. Доступна при наличии ViPNet, соответствующей сети.

На ноябрь 2016 года. АСИОУ 7.5.3 в ОУ->Образовательные учреждения (первый пункт выпадающего меню)->редактировать (ярлычок в во второй ячейки единственной строки)->вкладка Контингент->Работать через ViPNet.

Отчёты -> Выгрузка в Контингент (последний пункт выпадающего меню) -> Кнопка Выгрузить всё

ViPNet note

2016.11.01 - добавлено; 2016.11.01 - проверена работа ссылок

ViPNet термины

Обновление ключей узла - Совокупность файлов, к которым относятся справочники сертификатов администраторов УКЦ (файл *.trl), списки отозванных сертификатов своей и доверенных сетей (файлы *.crl, *.p7s), контрольные суммы паролей администраторов, корневые сертификаты администраторов доверенных сетей и служебная информация о пользователе узла, на котором обновляются ключи (право подписи). Фактически, обновление ключей узла является неполным вариантом ключей узла ViPNet

В свойстве каждого письма есть три даты.

Дата отправки: (О)

Дата приема: (Д)

Дата прочтения: (Ч)

Дата отправки проставляется только после того, как с места отправки письмо было передано на другой СУ (Координатор или напрямую Клиенту). Статус письма при этом меняется с У (упаковано) на О (отправлено).

Дата приема (Д) проставляется когда письмо дошло до конечного пользователя и попало в Деловую Почту (о чем уходит служебная квитанция 85 байт инициатору сообщения).

Соответственно Дата прочтения (Ч), проставляется при открытии письма (о чем так же уходит служебная квитанция 85 байт инициатору сообщения). Есть нюансы маленькая ч или большая Ч - это зависит открыл или не открыл конечный получатель вложения письма.

От момента Отправки до момента приема может пройти разное кол-во времени. Зависеть это может от очереди на пути прохождения письма, доступности сетевых узлов в цепочке прохождения письма, от доступности конечного пользователя, от запущенности ПО Деловая Почта на конечном месте пользователя.

ViPNet coordinators versions

| HW100 | HW1000 | HW2000 |

|---|---|---|

| 3.1_(218) | 3.0_(267) | 3.0_(96) |

| 3.3_(652) | 3.3_(427) | 3.0_(139) |

| 3.5_(845) | 3.1_(490) | 3.0_(362) |

| 3.5_(849) | 3.2_(607) | |

| 3.3_(921) | ||

| 3.3_(1099) | ||

| 3.5_(1323) | ||

| 3.5_(1330) | ||

| 3.5_(1307) |

ViPNet такой замечательный продукт

2016.11.01 - добавлено; 2017.11.13 - проверена работа ссылок

ViPNet ирония

Похвалить продукт пользователи и интеграторы приходят на форум. У него такой хороший функционал. Столько много советов от техподдержки на форуме. Немного про компетентность сотрудников. Такой продукт можно похвалить и в комментариях на habr и в занимательном ролике на youtube.

Можно услышать истории о том, что вместо версии 3.5 для координатора на диске присылали версию 2.4. Если диск читается - это тоже успех. В 2017 году на дисках к ViPNet Client 4.x записан формуляр для версии 4.2.2.36190, естественно сам файл, на этом диске другой версии - 4.3.2.37273.

Контрольные суммы для:

- vipnet_client_windows_x32_x64_rus_4.3.3.zip алгоритмом MD5 - E19B4A4B2DB2C41EC2C6C408D514EEFC

- ViPNet_Client_RUS_4.3.3.47224.exe алгоритмом MD5 - 19FDA55034303A720C2503DCDD8B89EB.

- ViPNet_CSP_RUS_4.2.2.36190 идёт с ViPNet_CSP_RUS_4.2.9.48766_BETTA

- ViPNet Client 4.x с диска идёт с ViPNet_CSP_RUS_4.2.8.47142

Поговаривают, что последняя версия ViPNet Client с сайта (ноябрь 2017) имеет уязвимость, о которой писали ранее.

ViPNet и старая методика создания vlan

2016.11.01 - добавлено; 2016.11.01 - проверена работа ссылок

ViPNet vlan неактуальное

поднимаем транк на порте командой

inet ifconfig eth0 class trunk

добавляем вланы

inet ifconfig eth0 vlan add (номер вилана)

вланы отображаются в системе как интерфейс eth0.10 (10 vlan) дальше как с обычным интерфейсом. Созданные VLANы необходимо руками добавить в iplir.conf, т.е. добавляем записи как и для существующих интерфейсов

[adapter]

name=eth 3.2

ip= 0.0.0.0

type= external\internal

allowtraffic= on\off

Для каждого созданного VLAN inet ifconfig <интерфейс> vlan add <номер> — добавление дочернего виртуального интерфейса на базе заданного физического интерфейса для виртуальной сети с заданным номером. В результате выполнения команды будет создан виртуальный интерфейс с именем <интерфейс>.<номер>, например: eth1.2. Созданный интерфейс будет иметь то же состояние (включен или выключен), что и родительский интерфейс. Если у интерфейса есть дочерний виртуальный интерфейс с заданным номером, то появляется соответствующее сообщение и команда не выполняется. inet ifconfig <интерфейс> vlan delete <номер> — удаление дочернего виртуального интерфейса с заданным номером виртуальной сети. Переинициализировать нет возможности. Для добавления Vlan она и не требуется.

ViPNet firewall

2019.11.17 - добавлено; 2019.11.17 - проверена работа ссылок

Примеры правил для копипасты: firewall vpn add 14 rule "Allow SSH for TO" src 0x12341233, 0x12341234, 0x12341235, 0x12341236, 0x12341237, 0x1234128, 0x12341239 dst @any tcp dport 22 pass — похоже, что в CLI максимум 7 узлов.

ViPNet MFTP Example

2016.06.17 - добавлено; 2016.06.17 - проверена работа ссылок

17.06.2016 12:04:53.421 ===Start ViPNet Client [MFTP] Version 3.2_(10.15632) 3.53-066 (dk)

17.06.2016 12:04:53.421 SMTP/POP3 Transport ver. 1.0.46

17.06.2016 12:04:53.437 I am XnameAP (Корегин id=XNETxxxx addr=XNET0001002D

17.06.2016 12:04:53.437 WorkingDir=C:\Program Files\InfoTeCS\ViPNet Client\

17.06.2016 12:04:53.437 WinSock 2.0

17.06.2016 12:04:53.437 HostName=IvanovIIcomp

17.06.2016 12:04:53.453 Listening on mastersocket=1352 Port=5000 IP=0.0.0.0

17.06.2016 12:04:53.453 Local IP= XX.XX.XX.XX

17.06.2016 12:04:53.453 Privileg=2

17.06.2016 12:04:53.468 Start Poll

17.06.2016 12:04:53.468 Scan OUT\ENV

17.06.2016 12:04:53.468 Scan OUT

17.06.2016 12:04:53.468 Poll for XXIDxxxx

17.06.2016 12:04:53.468 Get IP for XXIDxxxx

17.06.2016 12:04:53.484 IP for XXIDxxxx=11.0.0.50 (f)

17.06.2016 12:04:53.484 Start connect to 11.0.0.50 on port #5000

17.06.2016 12:04:53.484 1404 Connecting to 11.0.0.50

17.06.2016 12:04:53.484 End first scan

17.06.2016 12:04:53.578 1404 Connected to XXIDxxxx IP=11.0.0.50

17.06.2016 12:04:53.578 1404 ->INF V=3.53 I=XNETxxxx A=1 C=0 R=XNET0001002D 7=822381AE4F04A3E3

17.06.2016 12:04:53.718 1404 <-INF V=3.53 I=XXIDxxxx A=1 C=0 R=XNET00010000 8=6EAF8A9BD0CC8FB5781ECA743538DFA1

17.06.2016 12:04:53.734 UseFixedKey

17.06.2016 12:04:53.750 1404 ->AUT 9=08BB23FF5E02FF08

17.06.2016 12:04:53.859 1404 <-AUT 0

17.06.2016 12:04:53.859 1404 ->GET

17.06.2016 12:04:53.968 1404 <-GET

17.06.2016 12:04:53.968 1404 Timeout WaitMail 300

17.06.2016 12:05:53.421 Clearing OUT ...

17.06.2016 12:05:53.421 Clearing TRASH ...

17.06.2016 12:05:53.421 Clearing IN ...

17.06.2016 12:05:53.437 Clearing IN\$TMP$ ...

17.06.2016 12:05:53.437 Clearing IN\$TMP2$ ...

17.06.2016 12:05:53.437 Clearing OUT\SENT ...

17.06.2016 12:05:53.453 Clearing SMTPOUT ...

17.06.2016 12:05:53.453 Clearing SMTPOUT\BIN ...

17.06.2016 12:05:53.453 Clearing CCC ...

17.06.2016 12:05:53.453 Clearing CCC\BAD ...

17.06.2016 12:09:53.968 1404 Waiting files expired

17.06.2016 12:09:53.968 1404 Closed

17.06.2016 12:09:53.968 1404 ToFree

17.06.2016 12:09:53.968 1404 Freed

17.06.2016 12:14:56.593 Poll for XXIDxxxx

17.06.2016 12:14:56.593 Get IP for XXIDxxxx

17.06.2016 12:14:56.593 IP for XXIDxxxx=11.0.0.50 (f)

17.06.2016 12:14:56.593 Start connect to 11.0.0.50 on port #5000

17.06.2016 12:14:56.609 1560 Connecting to 11.0.0.50

17.06.2016 12:14:57.218 1560 Connected to XXIDxxxx IP=11.0.0.50

17.06.2016 12:14:57.218 1560 ->INF V=3.53 I=XNETxxxx A=1 C=0 R=XNET0001002D 7=C3644BD3D5EB1E0D

17.06.2016 12:14:57.812 1560 <-INF V=3.53 I=XXIDxxxx A=1 C=0 R=XNET00010000 8=40B148B906237D418BB62FB95EA4D69C

17.06.2016 12:14:57.812 UseFixedKey

17.06.2016 12:14:57.843 1560 ->AUT 9=05AB156CBB87E37D

17.06.2016 12:14:58.203 1560 <-AUT 0

17.06.2016 12:14:58.203 1560 ->GET

17.06.2016 12:14:58.609 1560 <-GET

17.06.2016 12:14:58.609 1560 Timeout WaitMail 300

17.06.2016 12:19:58.031 1560 Lost connection on socket 1560

17.06.2016 12:19:58.031 1560 Closed

17.06.2016 12:19:58.031 1560 Free

17.06.2016 12:25:00.859 Poll for XXIDxxxx

17.06.2016 12:25:00.859 Get IP for XXIDxxxx

17.06.2016 12:25:00.859 IP for XXIDxxxx=11.0.0.50 (f)

17.06.2016 12:25:00.859 Start connect to 11.0.0.50 on port #5000

17.06.2016 12:25:00.875 1544 Connecting to 11.0.0.50

17.06.2016 12:25:01.140 1544 Connected to XXIDxxxx IP=11.0.0.50

17.06.2016 12:25:01.140 1544 ->INF V=3.53 I=XNETxxxx A=1 C=0 R=XNET0001002D 7=2FB9AF8A586AB30E

17.06.2016 12:25:01.718 1544 <-INF V=3.53 I=XXIDxxxx A=1 C=0 R=XNET00010000 8=F9F3AED58B4464EB87A523BBB8E561DD

17.06.2016 12:25:01.718 UseFixedKey

17.06.2016 12:25:01.734 1544 ->AUT 9=08942FA834191355

17.06.2016 12:25:02.078 1544 <-AUT 0

17.06.2016 12:25:02.093 1544 ->GET

17.06.2016 12:25:02.453 1544 <-GET

17.06.2016 12:25:02.468 1544 Timeout WaitMail 300

17.06.2016 12:30:02.468 1544 Waiting files expired

17.06.2016 12:30:02.468 1544 Closed

17.06.2016 12:30:02.640 1544 ToFree

17.06.2016 12:30:02.656 1544 Freed

ViPNet Q/A webinar

2017.06.01 - добавлено; 2017.06.01 - проверена работа ссылок

Возможные неполадки на кластерах ViPNet HW:

Active node не видит passive node. При выводе команды failover show info у local node failover mode active, а у remote node unknown. Локальная нода работает, удаленная не известно. В этом случае, если кластера версии 3.x, то самое распространенная ошибка на резервном канале в iplir config eth-канала не указан режим безопасности 4. В таком случае резервирование происходить не будет. Причинами могут быть и неправильная коммутация или неправильная настройка failover. На 4.x версии понятия режимов нет, все необходимые правила межсетевого экрана создаются автоматически. Проблема может быть в неправильной настройке failover.ini или неправильная коммутация.

Циклическая перезагрузка passive node. Чаще всего происходит когда arp-запросы от адресов passive node на адреса active node не проходят. Passive node работает, посылает arp-запросы на active node. arp-запросы не получает в течение timeout, счётчик запросов activeretries достигает значения, которое мы выставили. Passive node переходит в режим active. Видит конфликт адресов, active node уже в сети. Видит по каналу синхронизации, что active node в сети и у неё uptime больше. Уходит в reboot. После reboot по умолчанию режим passive. Посылается arp-запросы, ответов нет, изменят режим на active и т.д. Нужно проверять не межсетевом оборудовании прохождение arp-запросов.

Циклическая перезагрузка обеих node. Обычно причина - не доступен testip. Passive node и active node работают. arp-запросы проходят. Passive node видит active node. Если checkonlyidle = yes, то пока трафик идет через интерфейсы - всё работает. Как только трафика нет - посылается запрос на testip. Ответы не приходят. Счётчик сбоев достигает значения channelretries. Система уходит в reboot. Passive node становится active node. Также посылает запросы на testip. Ответы не приходят. Счётчик сбоев достигает значения channelretries. Система уходит в reboot. К этому времени загружается первая node в режиме passive. Меняет режим на active. Посылает запросы на testip и так по кругу. Если версия 3.x, то нужно смотреть, есть ли разрешающий фильтр для icmp. Для обеих версий надо проверять коммутацию и настройку на межсетевом оборудовании, разрешен ли icmp трафик, доступность testip.

Passive node не перешла в active режим. Обычно arp-запросы active node сохранились на межсетевом оборудовании. Настроен arp-proxy. active node ушла в reboot. Passive node опрашивает active node через како-то оборудование и видит arp-запросы, поэтому решает, что всё хорошо и продолжает работать в passive режиме. В случае L2IP адрес для testip следует брать из своей сети. Правила firewall для testip и синхронизации на версиях 4.x писать не надо, а на 3.x - надо.

Общий подход к диагностике failover от Infotecs:

1. Проверить текущий статус node, например, командой failover show info. В какому состояние текущая node? Все ли demon'ы запущены? Видна ли passive node? Как долго они работают? Если есть разница в uptime - надо проверять причины перезагрузок.

2. Проверить конфигурацию. failover show config или failover edit config, при выключенном failover.

3. Проверить таблицу MAC-адресов. inet show mac-address-table

Address HWtype HWaddress Flag Mask Iface

192.168.0.1 ether 7c:69:f6:32:9c:c2 C2FG9-N6J68-H8BTJ-BW3QX-RM3B3 eth2

192.168.0.1 ether 7c:69:f6:32:9c:c2 C2FG9-N6J68-H8BTJ-BW3QX-RM3B3 eth2

1.1.1.1 ether (incomplete) eth0

На active node должно быть много адресов. Надо посмотреть IP адреса Passive node с active node. Они должны определяться через нужный интерфейс. Active node видит или нет arp-запросы passive node по обоим интерфейсам (есть ли соответствующие IP-адресам строки)? На passive node команда покажет только arp-адреса интерфейса active node и адрес интерфейса резервного канала. Весь остальной трафик заблокирован фильтрами по умолчанию. В passive режиме разрешены только arp-запросы на адреса active node и трафик по резервному каналу.

4. Проверить доступность testip. Например, командами net ping <ipadress>. Если не пингуется, то смотрим журнал IP-пакетов. Разрешен ли трафик, не блокируется ли он. Если разрешен и нет ответов, то проверяем коммутацию и настройку стороннего оборудования.

5. Проверить коммутацию. Туда ли мы подключили интерфейсы.

6. Проверить журнал переключений. Команда выглядит failover view <начало периода> <конец периода>, например failover view 01.01.2017.00.00.00 01.06.2017.00.00.00. <BOOT> - загрузка. <P_START> - старт в ручную в passive режиме failover start passive, <A_STRAT> - старт в ручную в active режиме failover start active. <SWITCH> - переключение в автоматическом режиме.

Вебинар Infotecs вопросы

Антон Гузынин: Добрй день! имею кластер из HW1000_Q4(4 физ.интерфейса в каждом) и два маршрутизатора(Juniper и Huawei), обеспечивающих 2 WANa.Внешний интерфейс в HW может только 1?Как скоммутировать каждую ноду в оба маршрутизатора(можно подробное описание такой схемы)?Если подобную коммутацию произвести и во внутренний сегмент, то вроде как не хватает физ.интерфейсов(2 во внешку, 1 кластер, 2 в локальную сеть).Пишите на hotline. Сечас не всем будет интересно.

Антон Гузынин: как именно пассинвая нода следит за интерфейсами активной ноды( через патч кластеризации?)нет. Passive node следит за active node через arp-запросы на адреса интерфейсов active node. Через интерфейс синхронизации они обмениваются только настройкой синхронизации и когда обе системы в

active режиме, то по нему сверяют uptime.

Александр Егоркин: А если класс транк, можем ли мы отслеживать??Отслеживать класс

trunk нельзя, необходимо отслеживать только интерфейсы класса access.

gureev-stanislav: пассивная нода следит за активной через arp запросы, которые посылаются на адреса активной ноды. Схема с адресами в разные машрутизаторы не ясна. (для какой задачи?) . проблему нехватки интерфейсов нельзя решить с помощью cсоздания alias?Схема с различными маршрутизаторами для подключения различных интерфейсов, в том случае если координатор ставится в разрыв. С одного маршрутизатора до другого не должно быть прямых линков.

Антон Гузынин: внешние каналы организованы двумя маршрутизаторами, между маршрутизаторами и кластером из HW нет другого оборудования. Можно ли каждую ноду скоммутировать в два маршрутизатора?Если через шнурок синхронизация и трафик не проходит, либо если это 3.x версия надо проверять 4 режим на интерфейсе

iplir show config eth-резервный. Либо неправильная коммутация или настройка failover. Можно включить регистрацию IP-адресов на данном интерфейсе и посмотреть блокируются/не блокируются и есть ли входящие или исходящие. Может у вас IP-адрес указан другого защищенного узла и трафик может уходить туда.

Антон Гузынин: задача такова, кластер резервирует аппаратную составляющую, а два маршрутизатора резервирование каналов. Нужно каждую ноду подключить к двум маршрутизаторам. Как настроить маршрутизацию, как описать тип интерфейса, получается 2 внешних интерфейса на каждой ноде.

n-antonn: ISP 1 - Интернет, ISP 2 - СПД? или ISP 1 - Интернет, ISP 2 - Интернет?

Антон Гузынин: 2-й вариант

n-antonn: Скоммутировать не проблема. Единственный нюанс - настроить транк между маршрутизаторами, чтобы ходили arp . Тут проблема смены шлюза по умолчанию.

Кирилл Синицын: Активная и пассивная нода видят друг друга через интерфейс синхронизации, проходит icmp, но failover не собирается, пассивная нода возвращает что порт udp 10090 недоступен

Кирилл Синицын: что делать в этом случае?

n-antonn: как вариант: изменили порт10090на одной из нод вfailover.ini

Кирилл Синицын: не меняет ситуацию

n-antonn: другой вариант: fw блокирует UDP:10090

gureev-stanislav: это территоально разнессный кластер? или они напрямую друг в друга шнурком соединены?

Кирилл Синицын: напрямую

Кирилл Синицын: не блокирует, в firewall созданы правила автоматически для failover

Кирилл Синицын: для failover

n-antonn: верно, фильтры по умолчанию созданы. Но их можно и нечаяно отключитьОни имеют более важную роль и пользователь не может отключить. Имеют более высокий приоритет. Случайно отключить их нельзя.

Кирилл Синицын: конфигурировать фаервол на пассивной ноде невозможно, прошивка 4.2

n-antonn: я к чему: я бы ещё раз глазами аккуратно просмотрел эти вещи

n-antonn: порт 10090 открывает активная

Антон Гузынин: можно всеже подробное описание сземы коммутации крестом в два внешних маршрутизатора с целью резервирования внешних каналов связи скинуть на guzynin@lis.nnov.ru

Кирилл Синицын: поtcpdumpот активной идет запрос по10090на пассивную, в ответ icmp destination unreacheble

n-antonn: Антон, vrrp между маршрутизаторами настроишь? или аналог? В общем, задача сделать так чтобы у failover был один def gw

ipatov-dmitriy: С конкретными проблемами типа "настроил по документации, не работает" лучше писать на hotline@infotecs.ru для анализа каждой отдельной проблемы нужны как минимум конфигурациооные файлы и логи с ОБОИХ НОД, формат вебинара подразумевает более общие вещи, чем настройка конкретного кластера.

Кирилл Синицын: есть такой запрос, просто была надежда получить здесь ответ

Евгений Ильин: млжно ли организовать резервирование каналов?на текущих версиях ПО можно настроить балансировку трафика. Это в версии 4.2. Либо работу по альтернативным каналам доступа. Как такового резервирования каналов на данный момент на ПАК ViPNet 01.06.2017 пока ещё нет.

n-antonn: поtcpdumpот активной идет запрос....путаете. Вот из доки:connectport— номер порта, используя который данный пассивный сервер кластера соединяется с активным серверо

Евгений Ильин: на агрегированных каналах?на агрегированных каналах собрать failover можно. В секции

[channel] указываете агрегированные каналы bond и все будет работать.

pechnikov-sergey: на L2 свичах можно собрать фэйловер?

n-antonn: фильтры по умолчанию пользователь не может отключить?Фильтры по умолчанию, которые загружаются в системе, пользователь отключить не может.

Евгений Ильин: млжно ли организовать резервирование каналов на агрегированных каналах?вопрос не понятен. Лучше схему как Вы это все видете и на hotline@infotecs.ru

Антон Гузынин: у данного заказчика еще 3.5 на hw

Application Inspector

2016.10.18 - добавлено; 2016.10.18 - проверена работа ссылок

Application Inspector AI

Логи лежат в C:\Users\User(server)\AppData\Local\Application Inspector\Logs где User(server) – имя пользователя.

И еще часть логов C:\Users\User(server)\AppData\Local\Application Inspector\sandboxfolder\

Application Firewall

2016.11.01 - добавлено; 2016.11.01 - проверена работа ссылок

Application Firewall AF

Разбор заданий конкурса WAF Bypass на PHDays VII

тонкости

HMM модель обучается не на белом трафике, поэтому она может начать блокировать легитимный трафик. Избежать этого можно, если самому потренировать модель. Примером может служить деятельность админа ресурса.

Если случайно залочили интересные события, путём нажатия на кнопку в панели Alerts, то идём в политики - протекторы и убираем галочку. В правилах, может тоже прокатить, но не во всех версиях возможно отредактировать или снять галочку в правилах. Прийдется идти в политики - протекторы. Не все exclude в протекторах. Блок IP появится в Firewall, а остальное в Suspicion Sessions.

сброс

sudo service waf-wafd stop

sudo service waf-nginx stop

rm -fr /dev/shm/sem*

rm -fr /tmp/*.cache

sudo service waf-wafd start

чистка базы axoft

/opt/waf/python/bin/python /opt/waf/data/waf-tools/elastic-reset.py – этот скрипт чистит базу

curl -XDELETE ptaf-vm:9200/attacks/_query –d '{"query":{"match":{"ALERT_NAME":"DDoS"}}}' - очистить от определенного типа событий (в данном случае DDoS)

curl -XDELETE ptaf-vm:9200/attacks/_query –d '{"query":{"match":{"CLIENT_IP":"0.0.0.0"}}}' - очистить от определенного IP (в данном случае 0.0.0.0)

SQL injection protector

Используют библиотеку https://libinjection.client9.com/diagnostics

working with Hyper-V

sudo service waf-nginx status

sudo updatedb

locate noavx

sudo dpkg -i /var/tmp/pt/WAF.LICENSE/3.5.0.403/waf_kickstart/repositories/adaptation/amd64/libhyperscan-noavx_4.0.1-3_amd64.deb

начальная конфигурация для 3.5.0

Конфигурация->Сеть->Группа серверов

Задали имя:

Задали IP:

Конфигурация->Сеть->Снифер

Задали Сетевой интерфейс:

Безопасность->Политики

Создали правило:

Задали Имя:

Задали Хост:

Задали Хост: www.

ПО защищаемого сервера: Generic

Шаблон: Generic

Режим работы: Только обнаружение

Система->Статус->Состояние служб

Конфигурация->Сеть->Аллиасы сетевых интерфейсов

Добавили WAN

Задали Нестандартные открытые порты TCP: 80

Задали Нестандартные открытые порты UDP: 80

Раздел Сетевой интерфейс вкладки Сеть в меню Конфигурация->Сеть->Шлюзы настройки

Добавили к eth0 в пункт сеть WAN

Конфигурация->Сеть->Группа серверов

Задали имя:

Задали IP:

Во вкладке Прокси меню Безопасность->Политики

Задали IP-адрес: WAN

Задали Порт: 80

Группа серверов

Протокол соединения http

Задали IP-адрес: WAN

Задали Порт: 80

Группа серверов

Протокол соединения http

начальная конфигурация по книжкам

sudo wsc

if set eth0 inet_address 192.168.0.10 inet_netmask 255.255.255.0

if set eth0 inet_broadcast 192.168.0.255

if set eth0 inet_gateway 192.168.0.1

if mode eth1 dhcp

if mode eth2 dhcp

route add default via 192.168.0.1 dev eth0

dns add 192.168.0.2 192.168.0.3

config commit

if mark eth0 eth1 eth2

config sync

exit

полезные команды

service ferm stop

hostname city-xx-af

timezone Europe/Moscow

if list

if set eth0 is_active True

if mark eth0

route list

route table list

host list

ntp list

cluster list

dns list

dns set domain ptsecurity.com

user password apic

user activate apic

if vlan eth0 1060 1070 1080

if set vlan1060 inet_address 172.16.60.1 inet_netmask 255.255.255.0

if set vlan1070 inet_address 172.16.70.1 inet_netmask 255.255.255.0

if set vlan1080 inet_address 172.16.80.1 inet_netmask 255.255.255.0

включить span-режим if span eth3

выключить span-режим if set eth0 is_promisc false

MaxPatrol 8

2017.07.28 - добавлено; 2017.07.28 - проверена работа ссылок

Важно! Кроме дистрибутива сканера может понадобиться программное обеспечение для сканирования определенных специфических объектов:

- IBM DB2

- Lotus Notes

- Oracle

- SAP

- Sybase

- Возможности интеграции в MaxPatrol

- Сканирование Cisco IOS в MaxPatrol

- Защита сети с помощью MaxPatrol

- Отчеты MaxPatrol, tips & tricks.

- MaxPatrol SIEM — система выявления инцидентов ИБ

- Pentest Web via MaxPatrol

- AuditOverPentest via MaxPatrol

- Особенности сканирования сетевых устройств с помощью MaxPatrol

- Управление соответствием техническим стандартам с помощью MaxPatrol

- Возможности интеграции в MaxPatrol

- Новое в анализе SAP с использованием MaxPatrol

- MaxPatrol не только для ИБ

Другие продукты

2017.04.19 - добавлено; 2017.04.19 - проверена работа ссылок

MaxPatrol 8 MaxPatrol SIEM ISIM MultiScanner xSpider

xSpider - для небольших компаний и небольших сетей. Если 100-200-300 хостов надо переходить на MaxPatrol. xSpider - только сканер, нельзя несколькими xSpider одновременно управлять. MaxPatrol умеет всё, что умеет xSpider.

Сканер XSpider автоматически пытаются пройти активацию на глобальном сервере обновлений update.maxpatrol.com при первом подключении. При этом используются стандартные настройки (прямое подключение, порт 2002/TCP). Логи хранятся в %\server\Logs, т.е. чаще всего в C:\Program Files\Positive Technologies\XSpider.

PT ISIM стоит на копии трафика. Стоит на span'е. База одна с MaxPatrol. MaxPatrol надо проводить сканирование, а тут нет. Аналог PT ISIM - KICS от АО «Лаборатория Касперского».

По умолчанию MultiSanner идет с clamav, bitdefender, eset, avira. Kaspersky, Dr.Web отказались от сотрудничества.

Статья про продукты Positive Technologies на GitHub. Стоимости продлений на 2017 год (в процентах от стоимости первоначальной лицензии):

- 40% MaxPatrol 8;

- 40% XSpider;

- 25% MaxPatrol SIEM;

- 25% PT MultiScunner;

- 15% PT Application Firewall.

81.23.10.154 - был на инфраструктуре КРОК для версии 0.11. На конец 2017 его уже нет.

Сведения для отправки WatchGuard в ремонт

2017.04.18 - добавлено; 2017.04.18 - проверена работа ссылок

WatchGuard

Кнопками на WatchGuard перешли на Interface 1 10.0.13.13 и узнали IP. Подключаемся к нему по этому порту и в Firebox System Manager:

- Сохраняем config

- Сохраняем backup

- Сохраняем Feature Key Details

- Сохраняем отчёт о статусе. Вкладка Status Report (Открывается окно Support Files и там нажимаем Retrieve)