Hacks

Whois

2017.01.25 - добавлено; 2017.01.25 - обновлено

Whois v1.14 from sysinternals.com на technet.microsoft.com

Whois history на who.ru

Whois history на internic.net

RIPEstat — статистика от регионального интернет-регистратора RIPE NCC. Его anycast есть в России (Москва и Новосибирск).

Looking Glass

2017.01.25 - добавлено; 2017.01.25 - обновлено

TTK Looking Glass от ТТК, написанный на freshmeat , Beeline Looking Glass от PJSC VympelCom, Beeline Looking Glass от Акционерное общество «Центр взаимодействия компьютерных сетей «МСК-IX» aka (АО «ЦВКС «МСК-IX»), subnets.ru Looking Glass list

Mining real addresses

2017.01.25 - добавлено; 2017.01.25 - обновлено

Freenet disclose

Tor disclose

IP2 disclose

RapidShare disclose & private keys

Geo IP - определение региона по IP адресу (aka geolocation)

1-ый способ - динамические базы (статические быстро устаревают)

| имя | объем (диапазоны) | обновление | формат | библиотеки |

|---|---|---|---|---|

| IpGeoBase | 50k для России | чаще раза в неделю | Два текстовых файла в Windows-1251. Разделитель - Tab. В одном файле города с ID, в другом — залинкованные на них диапазоны IP | Perl, Ruby и Python |

| SypexGEO | 1500k | чаще раза в месяц | SxGeo v2.2 - .dat файл | Python, PHP Yii, PHP Laravel, Java, Ruby, интеграция с Symfony, плагин Wordpress |

| MaxMind Lite | 100k для России | чаще раза в месяц | Два текстовых файла в Windows-1251. Разделитель - Tab. В одном файле города с ID, в другом — залинкованные на них диапазоны IP | куча |

| freegeoip | 100k для России | чаще раза в месяц | github | куча |

| имя | объем (диапазоны) | обновление | формат | библиотеки |

|---|---|---|---|---|

| IP2Location | можно загружать блоками | чаще раза в месяц | DB6 | |

| ipinfo.io | можно загружать блоками | чаще раза в день | есть API | |

| EurekAPI.com | - | чаще раза в день | HTTP "GET" or "POST" methods | |

| DB-IP | - | чаще раза в день | API and HTTP "GET" or "POST" methods |

2-ой способ HTML5 Geolocation API

Аналитика - Как вычислить (город пользователя) по IP.

Регистраторы и домены

2018.02.01 - добавлено; 2018.02.01 - проверена работа ссылок

регистраторы домены

В Росси наиболее древними являются reg.ru, r01.ru, nic.ru. Доменные зоны .RU/.РФ регулирует Координационный центр национального домена сети интернет. В 2017 - 2018 году бум "регистрации новых регистраторов". У них более дешёвые тарифы, но пока не известна надёжность и стабильность сервиса.

Наиболее распространенными причинами взломов являются:

- несвоевременное устранение уязвимостей, которые используются как для выполнения целенаправленных атак на информационные ресурсы компаний, так и для распространения вредоносного программного обеспечения;

- ошибки, допускаемые техническими специалистами при настройке программных средств и средств защиты от несанкционированного доступа;

- отсутствие организованного контроля за соответствием компонентов информационных систем техническим требованиям информационной безопасности.

Основные техники:

- BGP hijacking

- CAM-table overflow

- ARP poisoning

- Rogue DHCP Server

- DHCP starvation

- VLAN hopping

- MAC flood

- UDP flood

- TCP SYN flood

- TCP session hijacking

- TCP reset

- Атаки на Web-приложения

- TCP hole punching

- UDP hole punching

- Атаки на обход средств аутентификации и авторизацию от имени легитимного пользователя (например, подбор паролей, PSK и т.д.)

- Атаки на уязвимости в сетевых службах, например:

Наиболее результативными являются для Windows являются уязвимости MS08-067 и MS17-010.

Патчи от MS17-010 для старых систем.Про анализ сетей IP v6 от ValdikSS, Digital Security. Атаки на сетевое оборудование с Kali Linux от Luka Safonov, CTO, Pentestit. Атакуем DHCP от Владимира Иванова, Digital Security.

Большая часть указанных атак (по крайней мере с 1 по 10) базируется на уязвимостях архитектуры современных Ethernet/IP сетей, заключающихся в возможности Нарушителя подделывать в сетевых пакетах MAC и IP адреса. Эксплуатацию данных уязвимостей иногда выделяют в отдельный виды атак:Поэтому построение системы защиты DMZ начнем с рассмотрения способов защиты от IP и MAC spoofing.

Примечание

Приведенные ниже способы защиты от данных атак не являются единственно возможными. Существуют и другие способы.

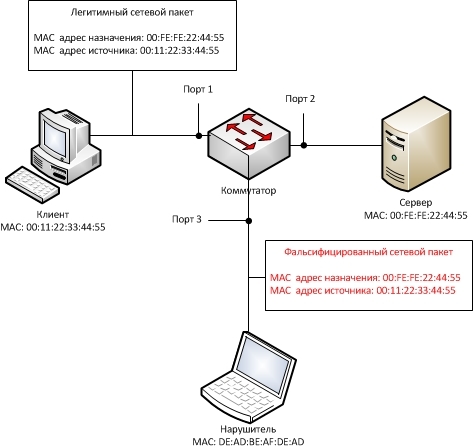

Защита от MAC spoofing

Схематически атаки, связанные с подменой MAC адреса, можно проиллюстрировать следующим образом:

Нейтрализацией данной атаки может являться фильтрация MAC-адресов на портах коммутатора. Например, трафик по порту 3 должен проходить только в случае, если в адресе источника или в адресе назначения указан MAC-адрес DE:AD:BE:AF:DE:AD или широковещательный адрес (в некоторых случаях).

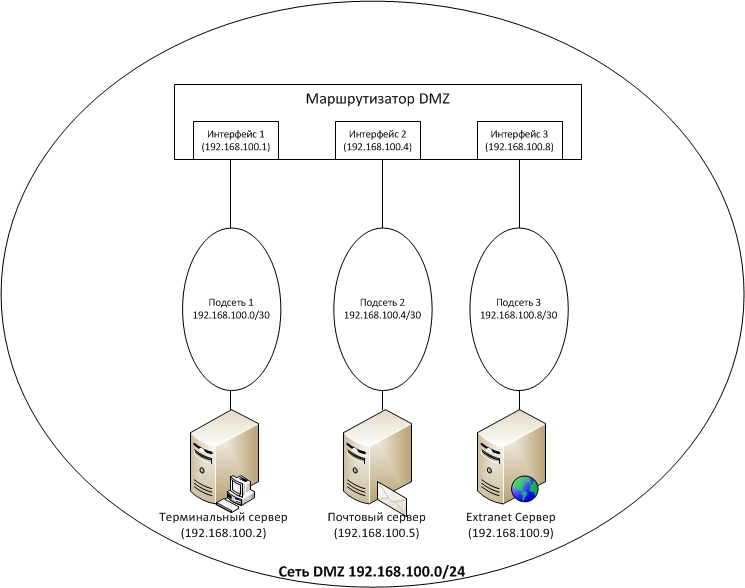

Защита от IP spoofing

Схема атаки IP spoofing похожа на предыдущую, за исключением того, что Нарушитель подделывает не MAC, а IP-адрес. Защита от IP spoofing может быть реализована путем разделения IP-сети DMZ на более мелкие IP-подсети и дальнейшей фильтрацией трафика на интерфейсах маршрутизатора по аналогии с рассмотренной ранее MAC-фильтрацией. Ниже пример дизайна DMZ, реализующего данный принцип:

В DMZ располагается 3 узла:

- Терминальный сервер (192.168.100.2)

- Почтовый сервер (192.168.100.5)

- Extranet сервер (192.168.100.9)

Для DMZ выделена IP-сеть 192.168.100.0/24, в данной сети выделяются 3 IP-подсети (по числу серверов):

Подсеть 1 — 192.168.100.0/30 для терминального сервера (192.168.100.2)

Подсеть 2 — 192.168.100.4/30 для почтового сервера (192.168.100.5)

Подсеть 3 — 192.168.100.8/30 для почтового сервера (192.168.100.9)

На практике разделение сети на подобные подсети реализуют с помощью технологии VLAN. Однако, ее применение порождает риски, защиту от которых мы сейчас рассмотрим.

Защита от VLAN hopping

Для защиты от этой атаки на коммутаторе отключают возможность автоматического согласования типов (trunk / access) портов, а сами типы администратор назначает вручную. Кроме того, организационными мерами запрещается использование так называемого native VLAN.Защита от атак, связанных с DHCP

Не смотря на то, что DHCP предназначен для автоматизации конфигурирования IP-адресов рабочих станций, в некоторых компаниях встречаются случаи, когда через DHCP выдаются IP-адерса для серверов, но это довольно плохая практика. Поэтому для защиты от Rogue DHCP Server, DHCP starvation рекомендуется полный отказ от DHCP в DMZ.Защита от атак MAC flood

Для защиты от MAC flood проводят настройку на портах коммутатора на предмет ограничения предельной интенсивности широковещательного трафика (поскольку обычно при данных атаках генерируется широковещательный трафик (broadcast)). Атаки, связанные с использованием конкретных (unicast) сетевых адресов, будут заблокированы MAC фильтрацией, которую мы рассмотрели ранее.Защита от атак UDP flood

Защита от данного типа атак производится аналогично защите от MAC flood, за исключением того, что фильтрация осуществляется на уровне IP (L3).Защита от атак TCP SYN flood

Для защиты от данной атаки возможны варианты:- Защита на узле сети с помощью технологии TCP SYN Cookie.

- Защита на уровне межсетевого экрана (при условии разделения DMZ на подсети) путем ограничения интенсивности трафика, содержащего запросы TCP SYN.

Р.А. возлагает надежды только на 08-67 на свежей Windows 7 CVE-2008-4250

Защита от атак на сетевые службы и Web-приложения

Устоявшейся практикой на 2017 год является внедрение процессов управления уязвимостями ПО (выявление, установка патчей и т.д.), а также использование WAF, систем обнаружения и предотвращения вторжений (IDS/IPS). Стандартом безопасности является, например, OWASP Testing Guide, 4-ую версию которого можно найти тут.

Типы web-атак

- XML DoS;

- XXE OOB «XML Out of Band Data Retrieval» ;

- XSLT Server Side Injection Attacks;

- Path Traversal;

- SQL Injection (SQLi) — sql инъекции;

- Remote Code Execution (RCE) — удаленное выполнение кода;

- Cross Site Scripting (XSS) — межсайтовый скриптинг;

- Cross Site Request Forgery (CSRF) — межстайтовая подделка запросов;

- Remote File Inclusion (RFI) — удалённый инклуд;

- Local File Inclusion (LFI) — локальный инклуд;

- Auth Bypass — обход авторизации;

- Insecure Direct Object Reference — небезопасные прямые ссылки на объекты;

- Bruteforce — подбор паролей;

- typosquatting (он же URL hijacking);

- QRishing - фишинг на основе QR-кодов. Одна из основных причин онлайн-краж и мошенничества в Интернете в таких странах, как Китай;

- CSS CopyCat (CCC) - атака через копирование кода с сайта в консоль;

- Web Cache Deception Attack - кэширование документов с токенами, паролями и т.д.;

| Technology | Comment (статистика) |

|---|---|

| Content Security Policy - (CSP) | в особых комментариях не нуждается. Допустимо использование 'unsafe-inline' в script-src или style-src? |

| Cookies (Secure/HttpOnly) | в особых комментариях не нуждается. |

| Cookie prefixes | The __Secure- and __Host- name prefixes do not have any special meaning to browsers that don't support Cookie Prefixes, so you cannot count on those prefixes providing assurances across all browsers. |

| Cross-origin Resource Sharing - (CORS) | Disallows foreign origins from reading the domain's contents within user's context. |

| HTTPS | в особых комментариях не нуждается. |

| HTTP -> HTTPS Redirection | Можно пренаправлять с HTTP на HTTPS того же домена, что позволяет использовать HSTS. |

| Public Key Pinning - (HPKP) | Про Public Key Pinning на сайте Positive Technologies |

| — HPKP Preloaded | пояснение на security.stackexchange.com |

| Strict Transport Security - (HSTS) | Wikipedia. Habr. |

| — HSTS Preloaded | Есть даже такой сайт: hstspreload.org. |

| Subresource Integrity - (SRI) | Wikipedia. w3.org. |

| X-Content-Type-Options - (XCTO) | Habr. Habr |

| X-Frame-Options - (XFO) | в особых комментариях не нуждается. |

| X-XSS-Protection - (XXSSP) | CSP frame-ancestors directive is allowed in lieu of an XFO header |

| X-Content-Type-Options - (XCTO) | Strong CSP policy forbidding 'unsafe-inline' is allowed in lieu of an XXSSP header |

XSS

Основные превентивные меры:

- валидация данных

- преобразование вывода

На практике это должно быть реализовано в виде:

- исключения всех недоверенных данных из контекста (body, атрибуты, JavaScript, CSS или URL);

- использование "белых списков" на строне сервера (проверка длины, формата, логики и.д.);

- использование специализированных средств очистки данных (OWASP AntiSamy или Java HTML Sanitizer Project);

- использование атрибута HttpOnly;

- использование Content Security Policy.

Не давайте использовать недоверенные данные:

<script>...XSS...</script> в script

<!--....XSS...--> в HTML комментарии

<div ...XSS...=test /> в имени атрибута

<...XSS...... href="/test" /> в имени тега

<style>...XSS...</style> в CSSНе давайте использовать недоверенные данные в содержимом HTML элемента:

<body> ... очищаем данные ... </ body>

<div> ... очищаем данные ... </ div>Статьи по теме

Загрузить bWAPP, or a buggy web application, is a deliberately insecure web application.

Опыт работы со взломанным сервером устранение последствий. Безопасность мобильного OAuth 2.0.

Подборка (habr) трюков при анализе защищенности веб приложений. Безопасность в веб-разработке: чек-лист. Памятка по безопасности для веб-разработчиков.

Настольный справочник (xakep.ru) по атакам на XML-приложения

XML_External_Entity_(XXE)_Processing (owasp.org)

Защита веб-сервера Apache от атаки медленного чтения, а так же некоторых других направленных атак (habr)

Top 10 Web Hacking Techniques 2013 (whitehatsec.com)

Скучно о работе дешифрации NGFW (habr) дешифрация SSL с подменой сертификата

Http Parameter Contamination by Dmitriy Evteev at (securitylab.ru)

HTTP Parameter Contamination by Ivan Markovic at (securitylab.ru)

Http Parameter Contamination (devteev.blogspot.ru) комментарий к статье Ivan Markovic at (securitylab.ru)

Http Parameter Contamination (more) by Dmitriy Evteev (habr)

HTTP Parameter Pollution (raz0r.name)

SpiderLabs/ModSecurity (github.com)

modsecurity download page (modsecurity.org)

OWASP ModSecurity Core Rule Set (CRS) (modsecurity.org) правила по умолчанию для modsecurity

Бета-версия modSecurity для Nginx (habr)

Настройка ModSecurity (habr)

Защита для NGINX — NAXSI (habr) аналог modsecurity для apache

Как мы отбивали xss/sql атаку с Nginx и Naxsi (habr)

цены на Acunetix (acunetix.com)

Web Application Firewall (trustwave.com)

Getting Started With Burp Suite (portswigger.net)

Download Burp Suite (portswigger.net)

Опасный копипаст с веб-сайта в консоль (xakep.ru)

hack firmware

2017.06.13 - добавлено; 2017.06.13 - проверена работа ссылок

Статьи по теме: статья про аппаратные бэкдоры, безопасность прошивок x86-совместимых компьютерных платформ, о безопасности UEFI, части нулевая и первая, безопасность прошивок на примере подсистемы Intel Management Engine. Используя специальный PCH strap (специальный конфигурационный бит для различных подсистем, интегрированных в микросхему PCH) - HAP (High Assurance Platform), можно перевести Intel ME в режим, в котором будут использоваться только модули необходимые для загрузки RBE, KERNEL, SYSLIB, ROM и BUP. Данная настройка позволит защититься от уязвимостей, присутствующих во всех остальных модулях.

Цикл статей на habr: Пишем для UEFI BIOS в Visual Studio. Часть 1 — разворачивание среды разработки, компиляция и запуск на отладку. – создаем свой первый драйвер и ускоряем отладку

Максим Горячий, Марк Ермолов из Positive Technologies активировали аппаратную отладку (JTAG) для Intel Management Engine, которая позволяет получить полный доступ ко всем устройствам PCH (Platform Controller Hub), используя технологию Intel DCI (через интерфейс USB) - JTAG в каждый дом: полный доступ через USB.

В переводе статьи Серия критических уязвимостей в Intel Management Engine много полезных ссылок по теме. Новая техника атак на основе Meltdown. Использование спекулятивных инструкций для детектирования виртуализации - есть интересные комментарии по детектированию виртуализации.

Tokens

Делают эмуляторы электронного ключа HASP, Hardlock, Guardant, Sentinel, Eutron SmartKey, КАТРАН.

Cards

Про карточки: используя приложение MifareClassicTool, ридер бесконтактных карт типа ACR122U и приложение mfoc. Разбор домофонной системы Sinthesi S2, а также системы доступа двор/подъезд/этаж производства Urmet Group, устроенных на FD-020-017 — 13,56 МГц считывателе с интерфейсом Wiegand26. Внутри платы считывателя (MFRC531) и МК с BLE (CC2541) приклеенные термоклеем к корпусу.

Пример HTTP-proxy exceptions

2017.07.05 - добавлено; 2017.07.05 - проверена работа ссылок

Если длина user_input равна 0 (пустая строка), то strncmp вернёт 0 (равенство строк). А если очень длинная, то и AV схлопотать можно (теоретически). Intel AMT vulnerability (auth bypass). intel_amt_honeypot.

strncmp(correct, user_input, strlen(user_input));

nmap -p 16992 --script http-vuln-INTEL-SA-00075 <target>

Acoustic

2017.07.25 - добавлено; 2017.07.25 - обновлено

Physical Key Extraction Attacks on PCs на m.cacm.acm.org. Жёсткие диски испортили звуком с обычных динамиков ноутбука по статье ребят из университетов University of Michigan и Zhejiang University.

Very strange things

hack через мигание LED светодиодом жесткого диска на habr. Безопасность Microsoft Office: форматы документов от Digital Security.

Социальные сети и Big Data

2018.07.25 - добавлен; 2018.07.20 - обновлен

Для поиска пользователей ВК и в Instagram по фотографиям в известную дату и заданном месте можно пользоваться сервисом snradar.azurewebsites.net (за авторством andrew.kudashkin@gmail.com).

Онлайн-сервис для чтения META-данных PDF PDFCandy.

Найти FTP-сервер Knock Subdomain Scanner, утилиты dnsmap, sublist3r, sublazerwlst.

Утилита для поиска директорий и файлов dirb. Словарь для поиска директорий и файлов от Bo0oM - dirb.

Перебор пароля THC-Hydra. Для перебора пароля словарь rockyou.

Достать исходники с помощью такого способа на rdot, воспользоваться GitRipper, указав в качестве цели реальный IP-адрес сайта, и извлечь конфигурационные файлы системы контроля версий Git.

Эмуляция геолокации - Fake GPS.

Эмулятор Android для ПК - BlueStacks. .NET Reflector — платная утилита для Microsoft .NET Framework, комбинирующая браузер классов, статический анализатор и декомпилятор.

Узнать IP-адрес за CloudFlare — отправить письмо с сервера себе на почту и посмотреть заголовки. Воспользоваться сервисами crimeflare или использовать DNS архив dnstrails. Однако есть и другие.

Теневые поисковики - Censys. Утилита Hatcloud - найти соседние адреса из подсети.

Сервис anymailfinder.com для поиска e-mail.

Facebook Graph Search Generator информация по лайкам и т.п. Namechk.com - занятость никнеймов и доменных имен на разных веб-сервисах.

Brute-force

2017.01.30 - добавлено; 2017.01.30 - обновлено

hashcat-3.30

Технология vcl VirtualCL Cluster Platform позволяет использовать GPU

Brute-force атаки с использованием Kali Linux на SSH и web formRevers

2017.01.30 - добавлено; 2017.01.30 - обновлено

Hex-Rays IDA IntelliJ IDEA CFR

Hex-Rays IDA IntelliJ IDEA CFR и продолжение - HexRaysPyTools: декомпилируй с удовольствием.

Пример реверса Radare2 github.com/geyslan/crackmes.

Fuzzers

2017.01.25 - добавлено; 2017.01.25 - обновлено

Фаззинг, фаззить, фаззер: ищем уязвимости в программах, сетевых сервисах, драйверах - статья (xakep.ru), ссылки на фазеры:

- файловые

- MiniFuzz от Microsoft

- FileFuzz от iDefense Labs

- Peach - может фаззить не только файлы, но и сетевые сервисы, RPC, COM/DCOM, SQL-хранимые процедуры и многое другое

- IOCTL Fuzzer - нацелена на проведение fuzzing-тестов, манипулируя с данными в IRP-запросах. (I/O request packets (IRP) — это специальные структуры, использующиеся моделью драйверов Windows для взаимодействия и обмена данными драйверов друг с другом и самой системой.)

Статьи Fuzzing. Технология охоты за багами (vr-online.ru), Продвинутый фаззинг: Хитрые трюки поиска уязвимостей (xakep.ru), Поиск уязвимости методом фаззинга и разработка шеллкода для её эксплуатации (habr)

В PT выявили уязвимость в ядре Linux с помощью тестирования системных вызовов Linux фаззером syzkaller.

Databases

2017.04.04 - добавлено; 2017.04.04 - проверена работа ссылок

см. тут

Offensive Security’s Exploit Database Archive.

Некоторые 0-day публикуются на reddit.

TippingPoint Zero Day Initiative zerodayinitiative.

Symantec Corporate Offices since 1999 vulnerabilities at securityfocus.

cve.mitre.org - MITRE is a not-for-profit organization that assist the United States government

National Vulnerability Database - (also NVD) is the U.S. government repository

Уязвимости для router'ов routersploit.

Статьи

2016.05.25 - добавлено; 2016.05.25 - обновлено

Heartbleed, Shellshock, Ghost, Badlock

Exploits

2017.06.29 - добавлено; 2017.06.29 - проверена работа ссылок

Для роутеров ЦРУ разработало эксплойты Tomato и Surfside.

Приток

2017.01.31 - добавлено; 2017.01.31 - обновлено

AlphaBay маркет - инструкция по входу на alphabaymarket.com. Закрыт летом 2017 ФБР и Европолом.

Bug hunting at hackerone, yandex, Bugcrowd, with registration and approved skill at synack. За помощью к белым хакерам обращаются не только такие крупные компании как Яндекс, Mail.ru, Лаборатория Касперского, но и государство. В 2018 году в РФ запустят централизованную программу по поиску уязвимостей в государственных IT-системах и продуктах вендоров. До конца 2020 года на нее планируется потратить 800 млн. рублей.

Способ через рекламу на сайтах. Чтобы определить точный доход именно на вашем сайте, необходимо установить рекламные коды на тестовый период от 4-5 суток. За это время система оценит качество трафика вашего сайта и успеет настроить рекламные кампании исходя из его особенностей. Партнерская программа Advmaker платит 75% от цены рекламных кампаний..

Для фриланса:

- списки на github

- awesome-RemoteWork от hugo53@github

- awesome-remote-job от lukasz-madon@github

- 1clancer.ru - удаленная работа для специалистов 1С.

- 99designs.com - на получение каждого заказа проводится конкурс, где участники присылают свои решения задачи (пример логотипа или макет сайта). Победителя выбирает заказчик. Победитель получает заранее установленный гонорар, передает клиенту права на проект и становится приоритетным исполнителем последующих заказов этого работодателя.

- coroflot.com - биржа для удаленной работы.

- crowdspring.com - на получение каждого заказа проводится конкурс, где участники присылают свои решения задачи (пример логотипа или макет сайта). Победителя выбирает заказчик. Победитель получает заранее установленный гонорар, передает клиенту права на проект и становится приоритетным исполнителем последующих заказов этого работодателя.

- designcrowd.com - клиенту предлагают расценки, клиент выбирает исполнителя и оплачивает услуги. Затем стартует работа над проектом.

- devhuman.com - сервис для разработчиков, стартаперов и IT-компаний. Можно собрать команду специалистов для выполнения любого ИТ-проекта.

- dribbble

- fl.ru/ - биржа для удаленной работы. Для эффективного продвижения можно покупать PRO-аккаунт.

- freelance.ru - биржа для удаленной работы. Изначально была форумом.

- freelancehunt.com - биржа для удаленной работы.

- freelancejob.ru - биржа для удаленной работы.

- freelancer.com - биржа для удаленной работы.

- freelansim.ru - биржа для удаленной работы.

- freelancewebmarket.com - биржа для удаленной работы.

- guru.com - зарубежная площадка с самыми разными задачами.

- ifreelance.com - крупный сервис с большим количеством работы, можно найти задачи по разработке баз данных и ПО

- idealist

- illustrators.ru - работа для иллюстраторов.

- krop.com - работа для дизайнеров.

- logomyway.com - заказы для создателей логотипов. Чтобы получить заказ, нужно выиграть конкурс.

- modber.ru - удаленная работа для специалистов 1С.

- jobspresso

- peopleperhour.com - в основном работа для копирайтеров и маркетологов, но можно найти задания на разработку ПО или создание лендинга.

- powertofly

- programmermeetdesigner.com - площадка помогает дизайнерам и программистам находить друг друга для совместной работы над проектами.

- remoteok

- shutterstock.com - биржа изображений, иллюстраций.

- Toptal - закрытая площадка, для начала работы нужно пройти отбор, состоящий из четырех этапов: проверка уровня владения английским, онлайн-тест на кодинг, техническое интервью с показом экрана и тестовый проект.

- upwork.com - зарубежная площадка с задачами для разработчиков, дизайнеров, маркетологов.

- weblancer - биржа для удаленной работы. Заполняйте портфолио — помогает получить больше заказов.

- weworkremotely

- work-zilla.com - заказчик формирует задание, исполнители откликаются и называют свои сроки и цену, после чего заказчик выбирает исполнителя.

- Telegram-каналы от icanchoose@habr

- arbeit_bot - заполняете профиль с навыками, отмечаете интересующие сферы задач и получаете уведомления о новых заданиях, на которые можно откликнуться.

- seekubot - бот спрашивает кто вы: программист, дизайнер, художник или менеджер, а после – кого ищете и какое время будет актуальна заявка. На основании этих данных будете получать варианты заказов/предложения исполнителей.

- getFreelance - Parselancer бот парсит задачки с freelansim.ru и freelancer.com. Уведомляет о новых работах в выбранных категориях.

Ещё один вид притока.

Wi-Fi

2017.01.31 - добавлено; 2017.08.07 - обновлено

Для мониторинга уровня WiFi сетей - на Windows: WirelessNetView, NetSpot, Free Wi-Fi Scanner; на Linux: LinSSID. Изменить MAC адрес в Windows можно в Technitium MAC Address Changer.

Три статьи цикла Wi-Fi сети: проникновение и защита: 1) Матчасть, 2) Kali. Скрытие SSID. MAC-фильтрация. WPS, 3) WPA. OpenCL/CUDA. Статистика подбора. Немного из архива.

Monitor mode is one of the six modes that 802.11 wireless cards can operate in: Master (acting as an access point), Managed (client, also known as station), Ad-hoc, Mesh, Repeater, and Monitor mode

В 2004 IEEE объявили WEP устаревшим из-за того, что стандарт не выполнил поставленные перед собой цели. Пароли в WEP — это либо 40, либо 104 бита.

В WPA длина пароля — произвольная, от 8 до 63 байт. Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP. TKIP не безопасен, его использование почти равносильно простому WEP. Взлом маршрутизаторов WPA/WPA2 Wi-Fi с помощью Airodump-ng и Aircrack-ng/Hashcat.

WPA(2) поддерживают два режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK aka WPA Personal — вход по единому (общему) паролю, который вводит клиент при подключении. Enterprise aka MGT хранит ключи на отдельном сервере — RADIUS. Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP.

WPS (QSS в терминологии TP-LINK) позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них, что даёт всего 10000 вариантов. Когда данная уязвимость была раскрыта, производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS. Это усложняет процесс, но не сильно. Продвинутый перебор для взлома Wi-Fi с WPS. Немного из web.archive.org.

GNSS

2017.01.25 - добавлено; 2017.01.25 - обновлено

habr

GPS: глушилки, спуфинг и уязвимости - статья на habr, много ссылок на другие исследования

На сказочном Бали выпал снег или как же легко обмануть GPS - статья на habr